Hoy en día, los desafíos a los que se enfrentan las organizaciones para proteger sus activos públicos son cada vez más grandes. Desde el auge de la shadow IT, o TI en la sombra, hasta la exposición a través de proveedores, la variedad de riesgos y dificultades en los entornos actuales hace casi imposible mantener una ciberresiliencia continua mediante los métodos de defensa tradicionales.

En este artículo analizamos el papel clave que desempeña EASM (la gestión de la superficie de ataque externa) en la protección contra estos riesgos y cómo pueden combinarse ambos métodos de manera eficaz para mejorar la resiliencia digital continua y mitigar posibles vulnerabilidades.

Reduciendo la brecha

Datos recientes ponen de relieve la gran fragmentación de la huella digital moderna. Actualmente, las organizaciones dependen de una gran variedad de tecnologías en las que apoyar sus operaciones, pero esta diversidad a menudo genera brechas de visibilidad y un mayor riesgo de exposición. Sin una visibilidad clara y continua de estas crecientes superficies de ataque, es más fácil pasar por alto las vulnerabilidades.

Así pues, no resulta sorprendente que el 83 por ciento de los ciberataques provengan de actores externos, muchos de los cuales aprovechan las debilidades en el perímetro de la red.

¿Qué es la EASM?

El External Attack Surface Management (en español, la «gestión de la superficie externa de ataque»), es una práctica que consiste en identificar y abordar vulnerabilidades y brechas de seguridad en toda la huella digital de una organización en la red de forma continua. Fundamentalmente, esto conlleva el descubrimiento, la evaluación y la mitigación constantes de vectores de ataque accesibles desde el exterior, muchos de los cuales no se tienen en cuenta en las estrategias de seguridad tradicionales.

Los componentes clave de un plan de EASM eficaz incluyen:

- Descubrimiento de activos: Mapeo de todos los activos digitales de acceso público, incluyendo webs, aplicaciones, servicios en la nube y componentes de infraestructura.

- Evaluación de vulnerabilidades: Análisis de los activos informáticos para descubrir configuraciones incorrectas, software obsoleto u otras debilidades que podrían explotarse.

- Inteligencia sobre amenazas: Recopilación y análisis de datos sobre amenazas emergentes y técnicas de ataque para comprender mejor los riesgos potenciales.

- Monitorización continua: Mantenimiento de la visibilidad en tiempo real para detectar cambios, nuevas exposiciones o indicios de actividad maliciosa a medida que se producen.

La importancia de la DRP

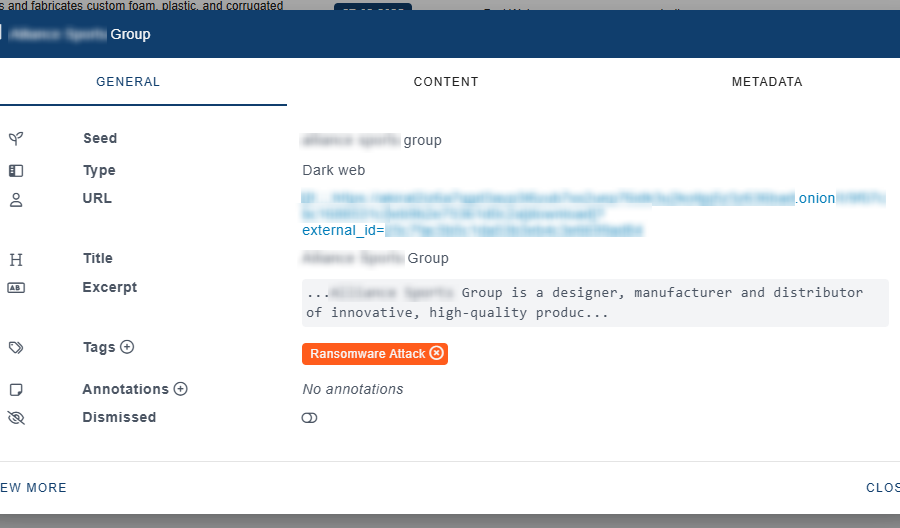

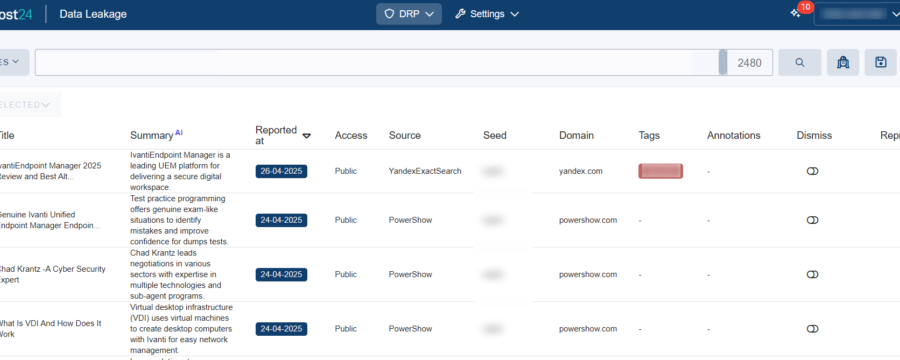

Mientras que la EASM se centra en descubrir las vulnerabilidades de los activos informáticos públicos a fin de fortalecer la seguridad de una organización, la DRP (Digital Risk Protection) adopta un enfoque más amplio al identificar y mitigar proactivamente las amenazas externas que surgen de la huella digital, abarcando tanto fuentes públicas como canales de la Deep Web y la Dark Web.

Mediante esta «protección de activos digitales» se mejora la ciberresiliencia mediante cuatro objetivos principales:

- Identificación de riesgos: Detección de amenazas potenciales para los activos digitales en diversos entornos externos.

- Mitigación de riesgos: Adopción de medidas proactivas para minimizar la probabilidad y los efectos de los riesgos identificados.

- Cumplimiento normativo: Constatación de que se sigan en todo momento los requisitos reglamentarios y específicos del sector.

- Gestión de la reputación: Protección de la marca y la percepción pública de la organización frente a amenazas a su reputación.

En conjunto, estos cuatro objetivos permiten a las organizaciones proteger proactivamente sus activos digitales, minimizar las amenazas externas y mantener una política de seguridad resiliente que proteja tanto la integridad operativa como la reputación de la marca.

Seguridad: Cómo la EASM mejora la DRP

Al combinar la DRP con la EASM, los equipos de seguridad pueden obtener una visión integral del panorama de los riesgos externos, lo que les permite responder con rapidez, proteger activos críticos y mantener la confianza de la organización en un entorno de amenazas cada vez más complejo:

Visibilidad integral: La EASM facilita a las organizaciones una visión integral de su superficie de ataque externa, elemento fundamental para una DRP eficaz. Con una visibilidad clara de todas las posibles exposiciones, los equipos de seguridad pueden ofrecer una mejor protección contra los ciberriesgos, sentando las bases para una ciberresiliencia robusta.

Detección proactiva de amenazas: Las brechas de seguridad no detectadas que escapan a los equipos de ciberseguridad pueden ser explotadas por los ciberatacantes. Al identificar y mitigar de manera proactiva las amenazas antes de que puedan ser aprovechadas por los actores maliciosos, la EASM contribuye a minimizar los riesgos que podrían dar pie a ciberataques y filtraciones de datos.

Priorización de riesgos: En un mundo ideal, las entidades contarían con recursos ilimitados que dedicar a la ciberseguridad. Sin embargo, la realidad es que los equipos responsables deben centrarse en proteger lo más importante. La EASM les permite priorizar los riesgos en función de su impacto potencial y su probabilidad, con lo que se garantiza que los recursos se asignen donde más se necesitan.

Respuesta a incidentes: El tiempo es crucial a la hora de responder a los incidentes de seguridad, ya que una acción rápida es la clave para limitar los efectos de las vulneraciones y minimizar la exfiltración de datos. La EASM mejora la respuesta a los incidentes al proporcionar información en tiempo real y procesable, lo que permite a los equipos actuar de forma rápida y decisiva.

Prácticas recomendadas para integrar la EASM en la DRP

Para integrar la EASM con éxito en tu estrategia de DRP, considera adoptar las siguientes prácticas:

Evaluaciones periódicas: Lleva a cabo evaluaciones periódicas de EASM para anticiparte a las amenazas emergentes. El análisis continuo de tu superficie de ataque externa ayuda a identificar nuevas vulnerabilidades y permite una mitigación oportuna antes de que estos riesgos puedan ser explotados.

Colaboración: Para una integración eficaz de la EASM, la colaboración resulta fundamental. Fomenta la comunicación y la cooperación habituales entre departamentos como informática, seguridad y cumplimiento normativo.

Mejora continua: Las ciberamenazas están en constante evolución, por lo que es importante poner énfasis en la mejora continua. Asegúrate de que tus estrategias de EASM y DRP puedan adaptarse a las nuevas amenazas, incorporando todo lo aprendido de incidentes anteriores para fortalecer vuestra estrategia de seguridad a lo largo del tiempo.

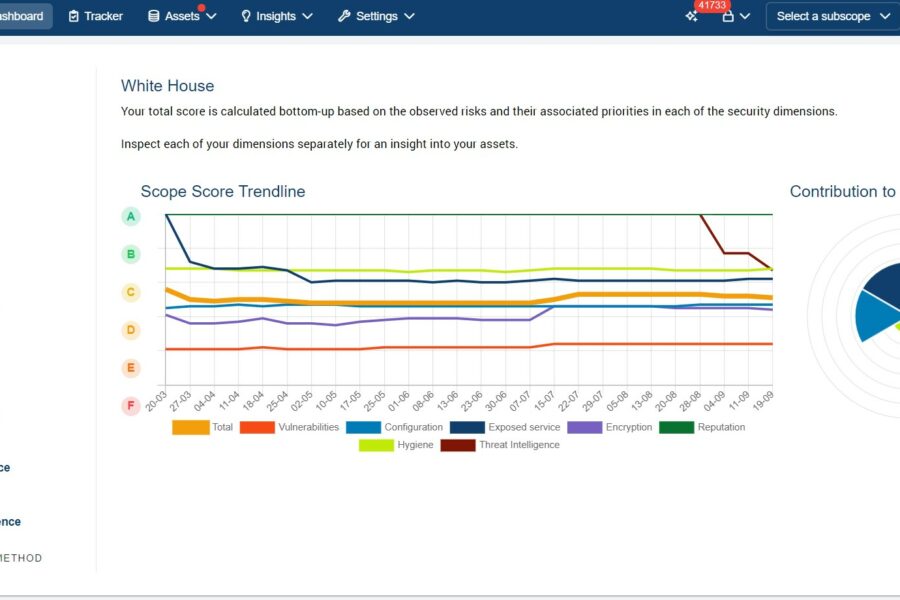

Selección del proveedor: A la hora de seleccionar un proveedor de EASM conviene evaluar sus integraciones de inteligencia sobre amenazas: una gama más amplia de integraciones ofrece un enfoque más unificado para la DRP. Por ejemplo, la solución EASM de Outpost24 combina la recopilación, el enriquecimiento y el análisis de datos mediante inteligencia artificial en una plataforma integrada y guiada por los acontecimientos que proporciona la visión más completa y práctica de tu superficie de ataque.

Si deseas más información, solicita hoy mismo un análisis gratuito de la superficie de ataque.