El pasado mes de mayo se hicieron públicos los resultados del Ransomware Index Spotlight Report, un informe sobre el estado y la evolución del ransomware realizado por Ivanti en colaboración con la autoridad en numeración certificada Cyber Security Works y Cyware (proveedor líder de Cyber Fusion, SOAR de próxima generación y soluciones de inteligencia de amenazas).

Este documento −cuya información procede de datos propios de Ivanti y Cyber Security Works, bases de datos de amenazas de acceso público, investigadores de amenazas y equipos de pruebas de penetración− aporta nuevas cifras que demuestran el crecimiento exponencial del número de vulnerabilidades vinculadas a este malware y de las amenazas persistentes avanzadas (APT) que lo utilizan. Todo ello hace indicar que el ransomware es, en la actualidad, uno de los vectores de ataque más comunes y que más está afectando a los resultados de las organizaciones a nivel mundial.

Crecen las vulnerabilidades

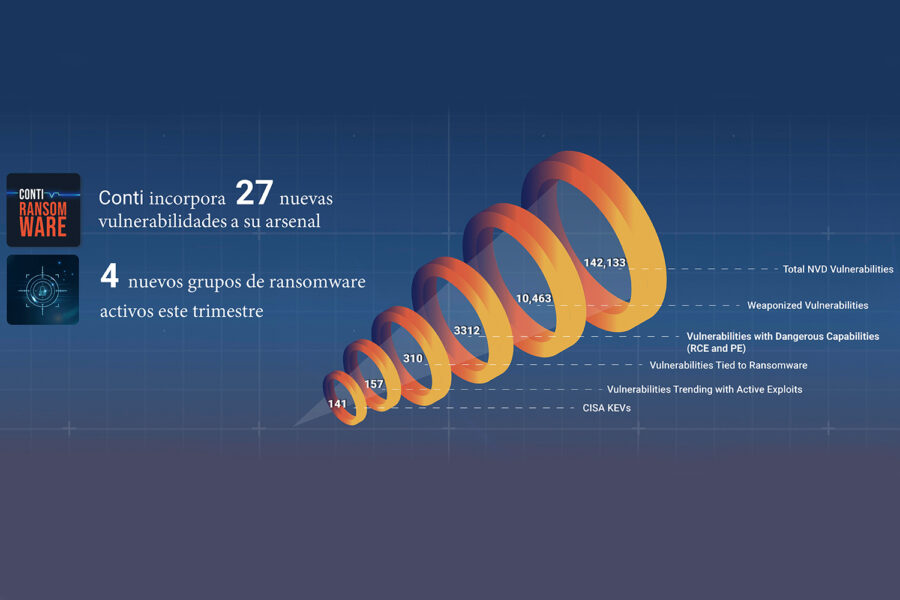

El informe identifica un aumento del 7,6 por ciento en el número de vulnerabilidades vinculadas al ransomware, con Conti −un prolífico grupo de ransomware que apoyó al gobierno ruso tras la invasión de Ucrania− explotando la mayoría de ellas. También desvela 22 nuevas vulnerabilidades relacionadas con este malware, y que elevan el total a 310, de las que 19 están relacionadas con Conti.

Además, muestra un aumento del 7,5 por ciento en los grupos APT asociados al ransomware y del 6,8 en las vulnerabilidades explotadas activamente y de tendencia, junto con un incremento del 2,5 por ciento en las familias de ransomware.

De hecho, tres nuevos grupos de APT (Exotic Lily, APT 35 y DEV-0401) empezaron a utilizar el ransomware como método de ataque en el primer trimestre de 2022. Además, 10 nuevas vulnerabilidades activas y de tendencia se asociaron a este malware (elevando el total a 157) y cuatro nuevas familias (AvosLocker, Karma, BlackCat y Night Sky) fueron activadas.

Algunos de los escáneres más utilizados no están detectando ciertas vulnerabilidades clave de ‘ransomware’

Operadores

Los operadores de ransomware han convertido las vulnerabilidades en auténticas armas, con un grado de rapidez desconocido hasta el momento, enfocándose en aquellas que generan la máxima distorsión e impacto. El aumento de la sofisticación de los grupos de ransomware ha provocado que las vulnerabilidades se exploten en los ocho días siguientes a la publicación de los parches por parte de los fabricantes.

Cualquier mínimo descuido en las medidas de seguridad, tanto por parte de los distribuidores como de las organizaciones, es suficiente para que los grupos de ransomware puedan entrar e infiltrar redes vulnerables. Y para agravar aún más esta situación, ocurre que algunos de los escáneres más utilizados no están detectando ciertas vulnerabilidades clave de ransomware. Según el estudio, más del 3,5 por ciento se pasan por alto, exponiendo a las organizaciones a gravísimos riesgos.

En conclusión, los equipos de seguridad y de TI necesitan adoptar una estrategia basada en el riesgo (Zero Trust) para gestionar las vulnerabilidades y proteger mejor a sus organizaciones contra los ciberataques. Esto requiere una tecnología basada en la Inteligencia Artificial capaz de identificar tanto las exposiciones de la empresa como las amenazas activas, proporcionando alertas tempranas de vulnerabilidad, prediciendo los ataques y priorizando las actividades de corrección.

En este sentido, el hecho de que los escáneres no detecten las vulnerabilidades críticas del ransomware está suponiendo un serio problema para las organizaciones. Como parte de la investigación y análisis del proyecto, expertos de Cyber Security Works llevaron a cabo un seguimiento exhaustivo que demostró que existen todavía 11 vulnerabilidades de ransomware que los escáneres no están detectando; cinco de ellas calificadas como críticas y asociadas a conocidas bandas como Ryuk, Petya y Locky.

También se analizaron 56 fabricantes de aplicaciones del sector sanitario, dispositivos médicos y hardware utilizados en hospitales y centros de salud, y se descubrieron 624 vulnerabilidades únicas en sus dispositivos. Cuarenta de ellas tienen exploits públicos y dos (CVE-2020-0601 y CVE-2021-34527) están asociadas a cuatro operadores de ransomware (BigBossHorse, Cerber, Conti y Vice Society), algo que podría suponer un indicio de ataques especialmente agresivos en los próximos meses dirigidos a dicho sector.

Falta de visibilidad

Una de las principales inquietudes es la falta de visibilidad de las amenazas por parte de los equipos de ciberseguridad de las organizaciones debido a la confusión que genera la falta de información disponible sobre el total de amenazas detectadas a través de diferentes fuentes.

Si los equipos de seguridad quieren mitigar los ataques de ransomware de forma proactiva, deben vincular su respuesta a los parches y vulnerabilidades a un flujo de trabajo centralizado de gestión de la inteligencia sobre las amenazas. Un flujo de trabajo que favorezca una visibilidad completa de los vectores de ataque de ransomware que van cambiando continuamente de forma. Todo ello, mediante la asimilación de la información procedente de diferentes fuentes y de las acciones de seguridad.

Ivanti Neurons

Teniendo en cuenta todo esto, es menester mencionar la plataforma de automatización Ivanti Neurons, que conecta las soluciones líderes del sector de gestión unificada de dispositivos, seguridad de “confianza cero” (Zero Trust) y gestión de servicios empresariales. Nuestra compañía ofrece una plataforma unificada que permite a los dispositivos autorrestablecerse y autoprotegerse, a la vez que capacita a los usuarios para el autoservicio.

Más de 40.000 clientes, entre los que se encuentran 96 de las 100 empresas de la lista Fortune, han elegido Ivanti para descubrir, gestionar, asegurar y dar servicio a sus activos de TI desde la nube hasta el dispositivo, ofreciendo excelentes experiencias de usuario final a los empleados, dondequiera y comoquiera que trabajen.

En agosto de 2019, la plataforma de gestión y seguridad para dispositivos móviles MobileIron-Ivanti consiguió la cualificación del Centro Criptológico Nacional (CCN) para cumplir con el Esquema Nacional de Seguridad. De hecho, es la única en España que cuenta con esta relevante certificación, elemento clave para la seguridad de las grandes empresas, organizaciones y administraciones

públicas de nuestro país.

Dos años más tarde, en octubre de 2021, consiguió el sello del CCN para su módulo de ciberseguridad para móviles MTD. Este logro supuso el reconocimiento, por primera vez y a nivel oficial, de los dispositivos móviles como equipos que gestionan información sensible y que necesitan ser protegidos para evitar cualquier tipo de ataques, incluidos ciberespionajes al más alto nivel, y de imprevisibles consecuencias, como el ocurrido recientemente con el spyware Pegasus.