Desde su origen, Zero Trust ha sido reconocido como el enfoque ideal para la ciberseguridad moderna. Pero, dado que la naturaleza de DevOps reside en la agilidad y la velocidad, ¿cómo se implementa sin interferir en el tiempo de despliegue? Cuando se hace correctamente, Zero Trust ayuda a integrar la seguridad en el ciclo de vida de DevOps sin afectar el tiempo o la calidad del pipeline, permitiendo que la aplicación cumpla con los requisitos de cumplimiento.

Veamos la importancia del Zero Trust para crear aplicaciones seguras y cómo poner en funcionamiento el enfoque sin interrumpir los flujos de trabajo de los desarrolladores.

Pilares elementales

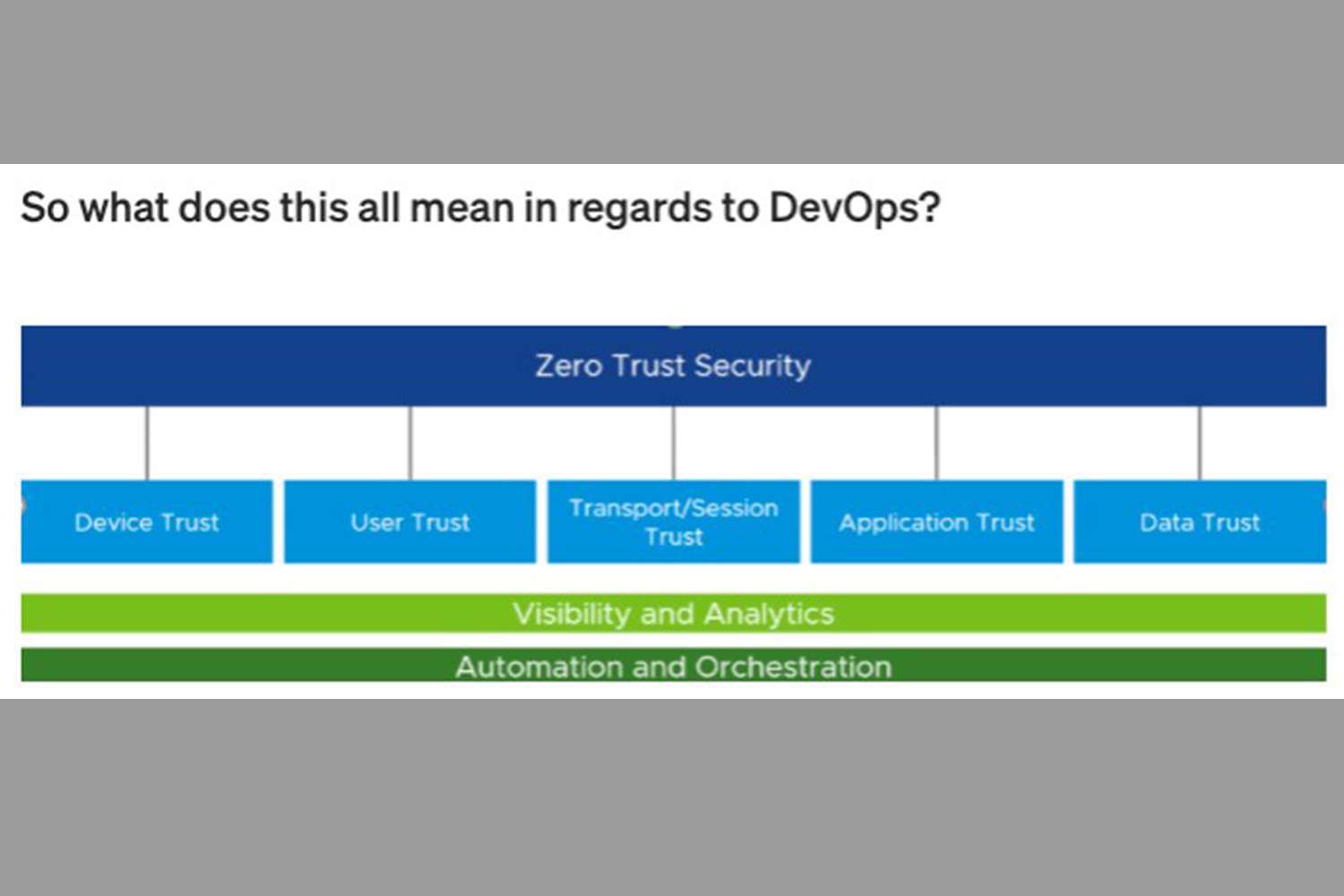

Un enfoque de seguridad Zero Trust puede desglosarse en cinco pilares: confianza en el dispositivo, en el usuario, en el transporte/sesión, en la aplicación y en los datos. Para coordinar eficazmente la seguridad de cada uno de ellos hay que valorar la posibilidad de aprovechar una plataforma de ciberseguridad que ofrezca visibilidad de toda la infraestructura de TI, con acceso a herramientas de automatización de la seguridad, API personalizables y un amplio conjunto de integraciones de terceros.

- Confianza en los dispositivos: El número de dispositivos o endpoints que acceden a los recursos internos ha crecido en cantidad y variedad. Además, tendencias como BYOD (Bring Your Own Device) y el teletrabajo añaden mayor complejidad. Es crítico identificar, gestionar y controlar todos estos dispositivos determinando si son de confianza. Aquí, las capacidades de detección y respuesta ampliadas permiten detectar mejor la actividad maliciosa en un endpoint, ya que aumenta la visibilidad para correlacionar la actividad en todo el entorno de la empresa, mejorando la salud general de Zero Trust.

- Confianza de los usuarios: Con el 57 por ciento de las organizaciones sufriendo incidentes de seguridad relacionados con contraseñas expuestas en sistemas DevOps, la autenticación de las credenciales de los usuarios es clave para defenderse de los actores maliciosos. Ya se ha demostrado que la autenticación de usuarios basada en contraseñas no es suficientemente robusta, lo que ha dado lugar a métodos más seguros en este sentido, como la autenticación sin contraseña, la autenticación multifactor, las políticas de acceso condicional y la evaluación de riesgo dinámica.

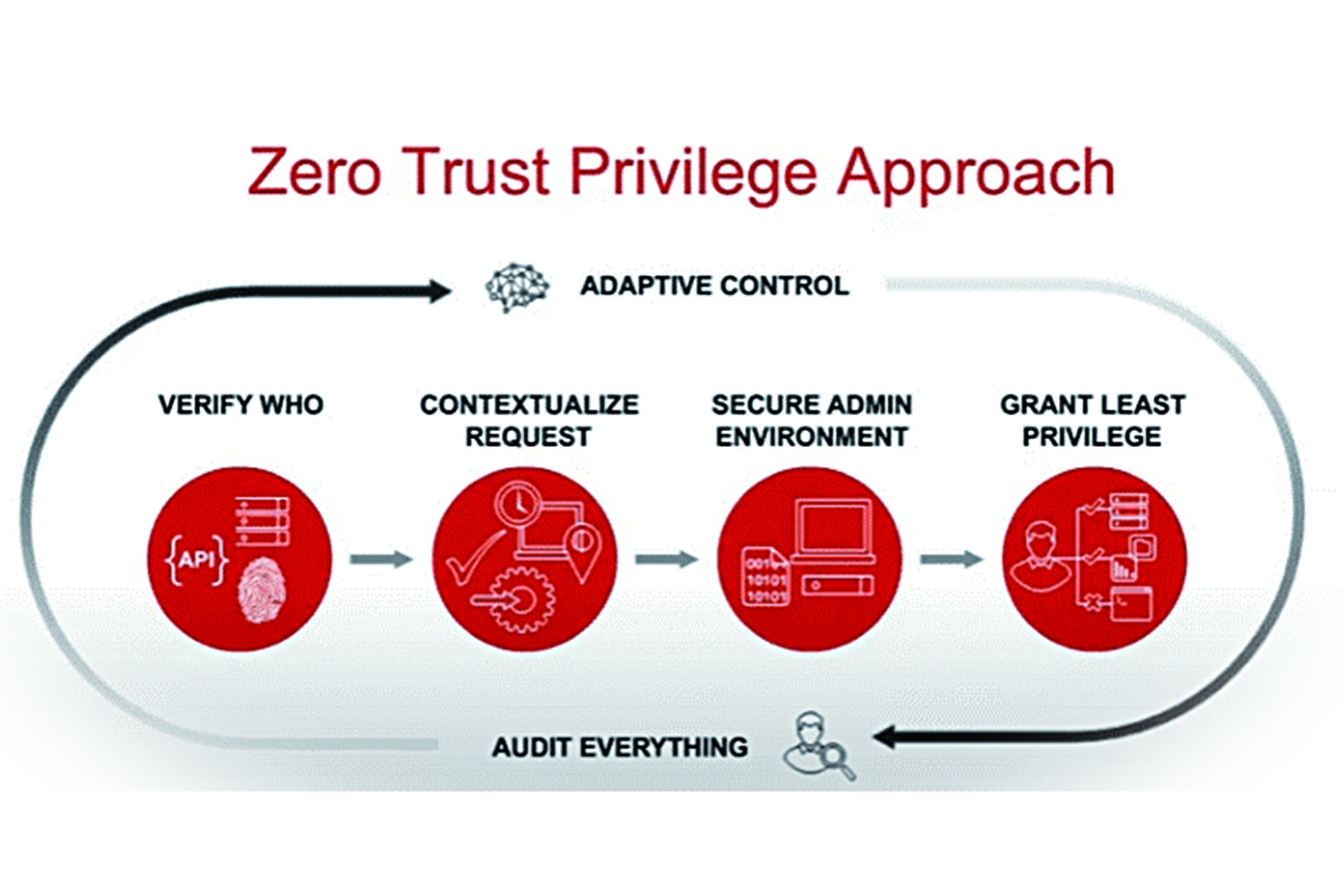

- Confianza en el transporte/sesión: El concepto de mínimo privilegio es la clave para una seguridad Zero Trust eficaz. Los usuarios, dispositivos y aplicaciones solo deben tener acceso a los sistemas necesarios para realizar su trabajo específico; nada más. Hay tres componentes para implementar el mínimo privilegio en un enfoque Zero Trust: microsegmentación, cifrado del transporte y protección de la sesión.

Desde su origen, Zero Trust ha sido reconocido como el enfoque ideal para la ciberseguridad moderna

- Confianza en las aplicaciones: La fuerza de trabajo remota o híbrida necesita acceder a cualquier aplicación de forma segura y sin problemas desde cualquier dispositivo o ubicación. Las apps modernas ya están siendo diseñadas para soportar prácticas Zero Trust con la integración de capacidades de inicio de sesión único. Pero las apps tradicionales requieren una mejora de la seguridad para protegerlas de la exposición a Internet. Esto puede hacerse utilizando una plataforma de ciberseguridad que coloca un agente de acceso a la red de confianza cero entre la aplicación e Internet para que actúe como una barrera basada en la identidad. Aunque podemos ir más allá delegando este proceso en un sistema automático y especializado que permita a los equipos de seguridad clasificar diferentes grupos de cargas de trabajo en la nube. Así como aplicar automáticamente políticas de seguridad individuales en las identidades segmentadas.

- Confianza en los datos: Garantizar la integridad de los datos es un objetivo fundamental de la ciberseguridad. Un método de protección contra las brechas que tienen como objetivo la exfiltración y/o la destrucción de datos importantes y sensibles es la prevención de pérdida de datos. Aprovechar esta última a través de una plataforma de ciberseguridad permite tener una protección consolidada en todo el entorno. Esto maximiza la protección de los datos al ampliar la visibilidad en toda la empresa para identificar mejor los datos sensibles y coordinar una respuesta para prevenir posibles incidentes . Al integrar las medidas de seguridad Zero Trust se debe prestar atención a la mejora de las prácticas de confianza de los datos, como su clasificación e integridad, siempre que sea posible. Esto garantizará que se clasifiquen adecuadamente por su nivel de confidencialidad e integridad y que se apliquen las medidas de seguridad necesarias.

DevOps y ‘Zero Trust’

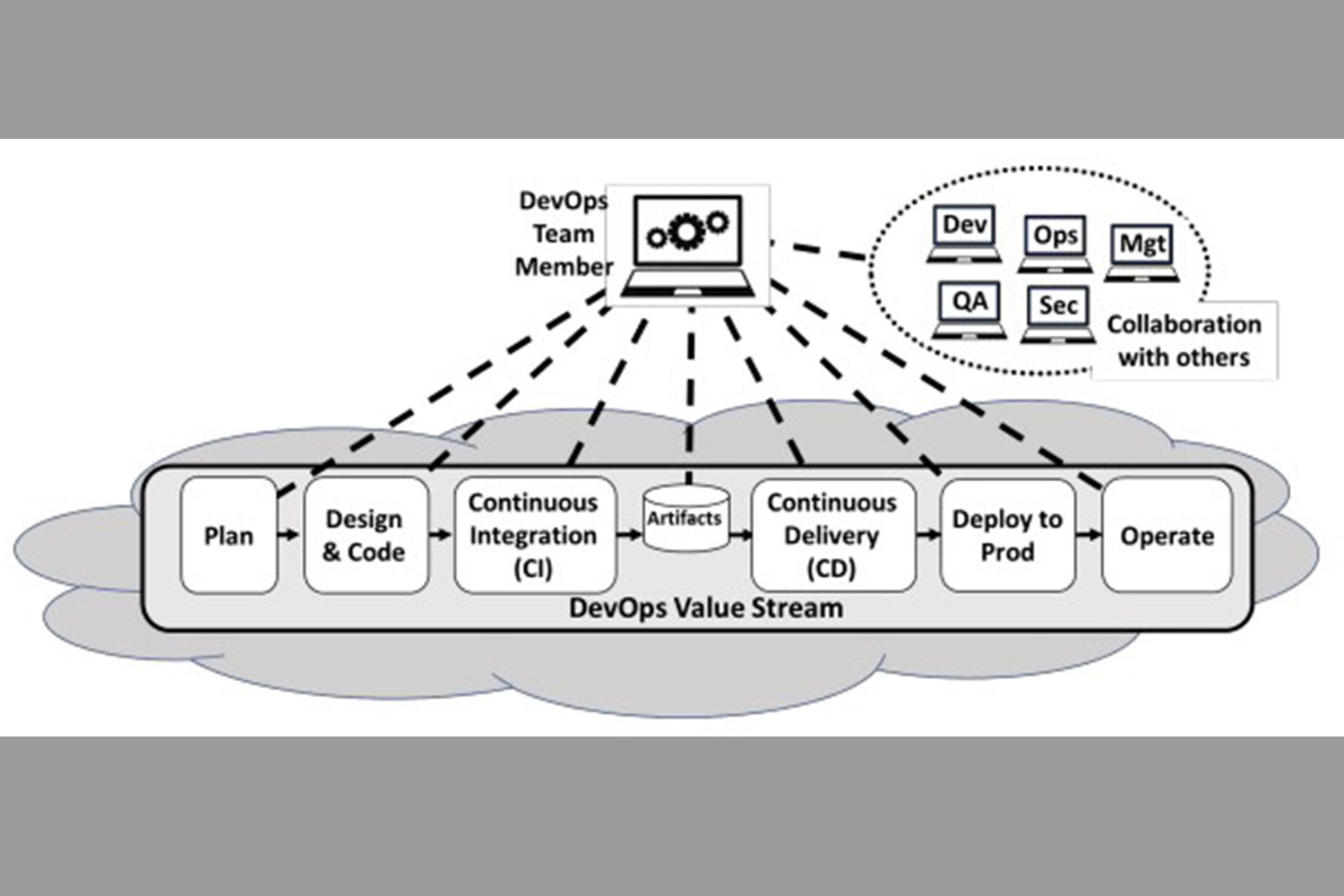

Los equipos DevOps necesitan acceder a una gran variedad de sistemas y servicios que conforman los flujos de trabajo y las cadenas de herramientas. Y a medida que los actores maliciosos aumentan su actividad contra los canales y servicios de los desarrolladores, la validación del acceso es crucial para prevenir un ataque.

Se necesita conocer la postura de todos los dispositivos y/o conexiones de los usuarios a las aplicaciones de forma continua para confiar o bloquear la actividad de forma efectiva. Esto requiere piezas de contexto que se alimentan de la capa de visibilidad/analítica que supervisa el entorno de desarrollo automatizado para determinar la fiabilidad de los cinco pilares y así tomar una decisión de seguridad.

Aprovechar un enfoque Zero Trust garantiza que las llaves del castillo se mantengan a salvo, y la aplicación de esta metodología con una plataforma de ciberseguridad unificada limita cualquier interrupción en el rápido proceso de construcción.

Próximos pasos

Los cinco pilares a abordar cuando se implanta un modelo de seguridad Zero Trust deben ser seguros para poder ser dignos de confianza. Para tener un enfoque de seguridad Zero Trust robusto a través de la creciente superficie de ataque, una plataforma de ciberseguridad con capacidades para asegurar dichos pilares debe integrarse tanto en la aplicación que se está construyendo como en el pipeline CI/CD, haciendo de la confianza cero un componente central del propio proceso DevOps.

Pero no todas las plataformas de ciberseguridad están construidas de la misma manera. Una de las capacidades clave a tener en cuenta al elegir un proveedor son las herramientas Zero Trust Network Access (ZTNA) para establecer conexiones seguras entre el desarrollador y las aplicaciones SaaS que componen su cadena de herramientas DevOps durante cada sesión establecida.

Y a ellas se le unen las soluciones Secure Access Service Edge para ampliar las capacidades de ZTNA y pasar a verificar la integridad de todas las conexiones en todo el entorno a través de un stack de seguridad en la nube. Esto evalúa continuamente el riesgo de las conexiones tanto en las aplicaciones externas e internas como en las comunicaciones de sucursal a sucursal, garantizando que todo el tráfico es de confianza. Y si no lo es, se dispone de varias acciones de respuesta, incluida la terminación de la conexión. Ahora, los desarrolladores pueden trabajar de forma segura y conectarse fácilmente dondequiera que se encuentren los recursos.