En los últimos años, todas las organizaciones, tanto del ámbito público como privado, vienen sufriendo un mayor número de ciberataques procedentes desde cualquier zona geográfica del mundo. En ellos, los ciberdelincuentes utilizan distintos vectores de ataque con técnicas cada vez más sofisticadas, avanzadas y difíciles de detectar.

Tradicionalmente, la seguridad de muchas compañías se ha basado en un enfoque denominado del «foso y castillo», o más comúnmente conocido como de seguridad perimetral, donde el establecimiento de la red privada se consideraba «confiable» y la red externa se identificaba como «insegura». Esta manera de abordar la seguridad en las compañías presenta en la actualidad diversas limitaciones, destacando las relacionas con la contención de los movimientos laterales de los atacantes e incluso la detección de comportamientos sospechosos, entre otras tantas.

A medida que las organizaciones aumentan su superficie de exposición, los perímetros de red tienden a ser más difusos. Este hecho se debe, en gran parte, a la adopción de entornos más híbridos, infraestructuras cloud, un mayor uso de aplicaciones colaborativas, datos más dispersos, usuarios en movilidad e inclusive teletrabajando. Ante este contexto, la terminología de Zero Trust cada vez es más sonada en el ámbito de la ciberseguridad y adquiere un mayor protagonismo.

Muchos de vosotros pensaréis que este concepto de «moda» es fruto de un área de marketing y con un cierto matiz comercial. La realidad es que este término se acuñó en el año 2010 por el analista de Forrester John Kindervag, aunque sus raíces se remontan a 2004, cuando en el Foro de Jericho ya se debatían desafíos y posibles soluciones relacionadas con los perímetros en el ciberespacio.

Según la consultora Gartner, Zero Trust es un paradigma de ciberseguridad centrado en la protección de los recursos y basado en la premisa de la «confianza cero». Si complementamos esta definición con la aportada por el NIST (National Institute of Standards and Technology), este enfoque integral se sustenta en una serie de principios rectores donde la confianza nunca se otorga implícitamente y debe evaluarse continuamente.

Los principios más relevantes de Zero Trust son los siguientes:

- Ninguna parte de la red es confiable. Debemos actuar como si el atacante estuviese siempre presente.

- Nunca confiar en la conexión a la red. Cualquier conexión que se establezca es insegura.

- Verificar explícitamente. Siempre hay que verificar, nunca confiar.

- Privilegios mínimos. Restringir los recursos para aquellos únicamente que necesitan acceder.

- Microsegmentación. Aplicar políticas dinámicas basadas en información de contexto.

- Visibilidad. Es sumamente importante inspeccionar y evaluar continuamente los riesgos.

Adopción de ‘Zero Trust’ en ascenso

Atendiendo a diversos estudios realizados por consultoras independientes, un 72 por ciento de las compañías encuestadas mostraron interés en instaurar este modelo a lo largo del año 2022. Además, un 70 por ciento de las mismas consideraban que podrían mejorar la gestión de sus accesos e identidades tras su implantación. Y un 53 por ciento planeaban adoptarla dentro de su arquitectura híbrida de TI.

El éxito de todo paradigma depende, en gran medida, de sus arquitecturas. En este sentido, es importante recordar que no existe una única arquitectura en Zero Trust, y que estas han evolucionado a lo largo de los años.

Una de las arquitecturas de referencia y que fue publicada por el NIST es la denominada «Arquitectura core», la cual es agnóstica de las tecnologías y se basa en los siguientes componentes lógicos: motor de políticas (PE), administrador de políticas (PA) y punto de aplicación de o cumplimiento de políticas (PEP).

Sin embargo, el IDSA (Identity Defined Security Alliance) abogaba por una visión completamente distinta, donde su premisa principal residía en que cualquier organización, en mayor o menor medida, ya contaba con soluciones de seguridad y que debían tener cabida en el modelo a construir.

Teniendo en cuenta que el Zero Trust se considera un enfoque integral, para su plena adopción debemos concebir la seguridad de cualquier organización desde distintas vertientes, las cuales van mucho más allá de las arquitecturas. Este modelo debe incorporar, coordinar e integrar una combinación de políticas, buenas prácticas y tecnologías para tener éxito.

Enfoques destacados

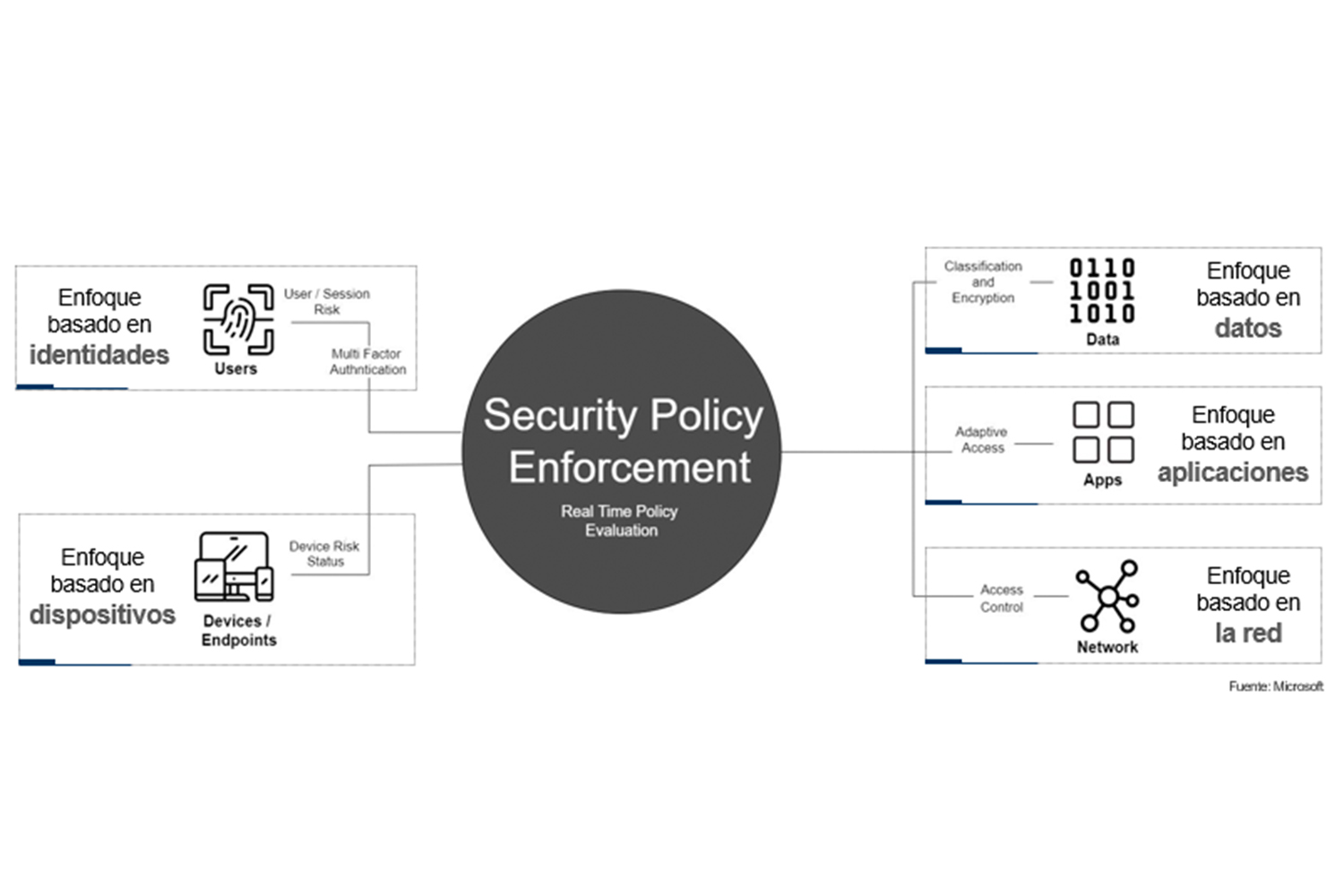

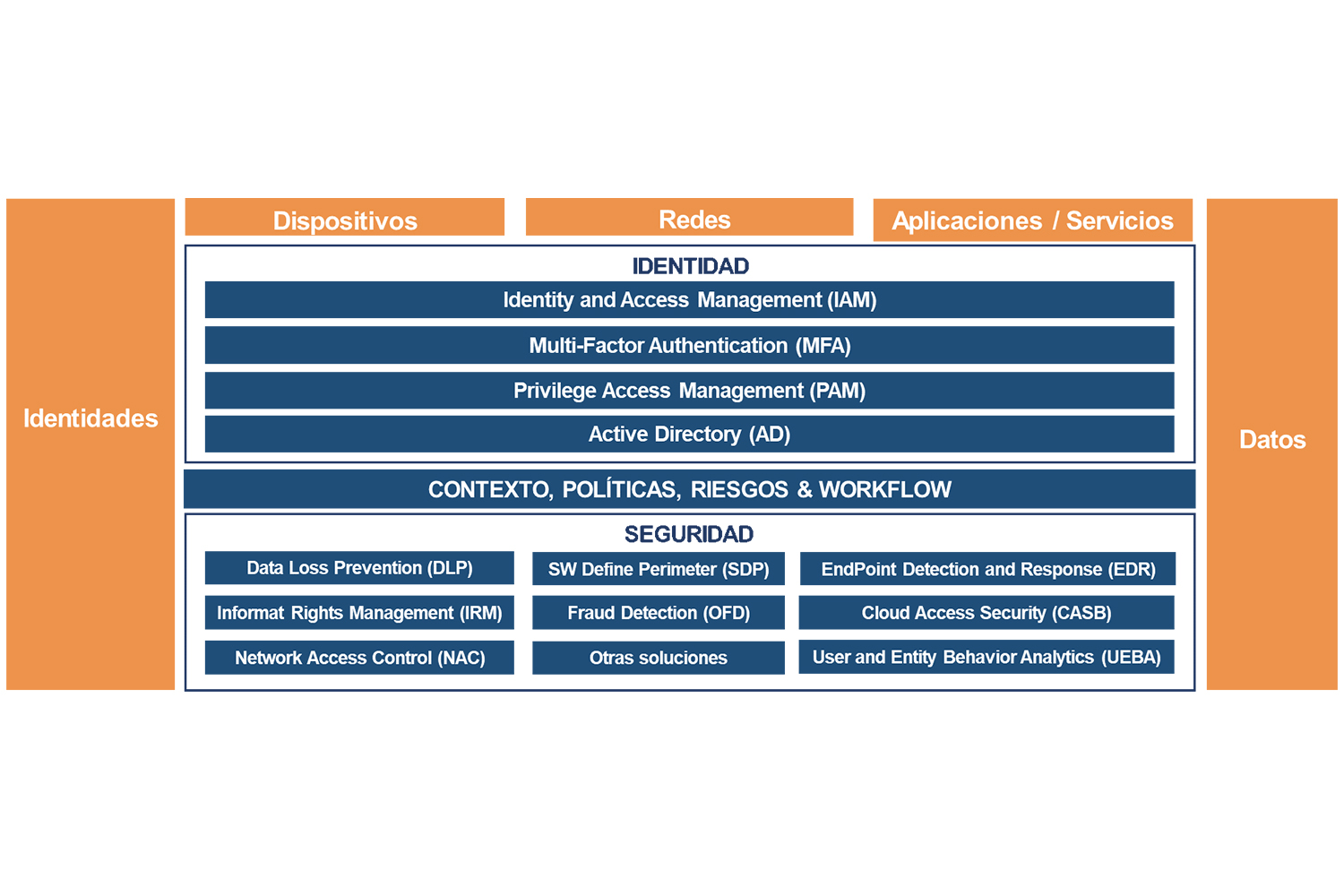

Los enfoques más relevantes dentro de este paradigma son los siguientes:

- Enfoque basado en la red: Quizás sea el más conocido y vinculado a este paradigma. Desde esta perspectiva de la seguridad es sumamente importante el control, gobernanza y securización de todos los accesos que se producen a la red por parte de las identidades y dispositivos. La solución más conocida es la de tipo NAC (Network Access Control).

- Enfoque basado en las identidades: Desde esta vertiente, el modelo se centra en el aprovisionamiento y gobernanza de las identidades, gestión de los accesos, detección de vulnerabilidades, enviar información coherente a los servicios acerca de las identidades y restringir el acceso a los recursos. Las soluciones más conocidas son las de tipo IAM (Identity and Access Management) y/o PAM (Privileged Access Management).

- Enfoque basado en los dispositivos: Se centra en la detección, respuesta y remediación en el propio dispositivo ante ataques avanzados y fuga de datos sensibles. Las soluciones más conocidas son las de tipo EDR (Endpoint Detection and Response), EPP (Endpoint Protection Platform), etc.

- Enfoque basado en las aplicaciones/servicios: Se orienta hacia la visibilidad y gobernanza de las aplicaciones, control de los accesos que se producen a las mismas, seguridad de los datos e incluso el cumplimiento normativo. Las soluciones de tipo CASB (Cloud Access Security Broker) cobran mucho sentido desde esta perspectiva de la seguridad.

- Enfoque basado en los datos: Es sumamente importante identificar, clasificar, proteger y gobernar la información, garantizando que solo las identidades autorizadas acceden a los datos y evitar fugas de datos sensibles. Soluciones como las de tipo DLP (Data Loss Prevention) o IRM (Information Rights Management) tienen encaje dentro de este enfoque.

Para concluir, es importante resaltar que Zero Trust se alinea con otras estrategias y marcos de seguridad como puede ser la del Esquema Nacional de Seguridad o inclusive SASE.