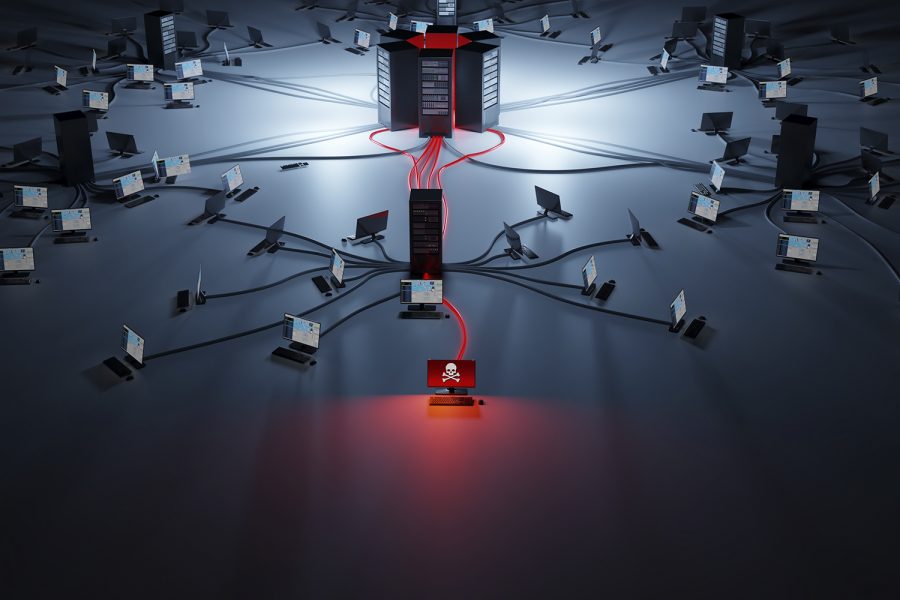

El bastionado es una operación determinante para robustecer la seguridad de los sistemas y resguardarlos de ciberataques internos y externos. Otro nombre por el que se conoce el bastionado es hardening, en referencia al endurecimiento del sistema a fin de minimizar los riesgos y ciberamenazas.

Premisa central de esta estrategia de seguridad digital

La combinación de diferentes técnicas incrementa la sofisticación del sistema, priorizando la confidencialidad e integridad de los datos. El bastionado de sistemas es cada vez más frecuente en el sector corporativo, que precisa garantizar la protección de los recursos críticos de las empresas. Pero el proceso de reducción de vulnerabilidades es imprescindible en cualquier ámbito requiera custodiar un sistema y vigilar el nivel defensivo de los recursos.

El bastionado se basa en el concepto de que los sistemas que realizan una sola función son más seguros que los sistemas con varias funciones. Por tanto, para fortalecer un sistema mediante una estrategia defensiva integral, se deben desinstalar todos los servicios, software y usuarios que no sean estrictamente necesarios.

Principios del bastionado de sistemas

Mínima exposición. Recorte significativo del total de componentes y servicios del sistema expuestos al exterior, suspendiendo o eliminando cuantos no sean básicos para la operatividad del sistema. Esto permite achicar la superficie expuesta del sistema, es decir, la cifra de componentes y servicios que susceptibles de recibir un ciberataque.

Defensa en profundidad. Adopción de medidas de seguridad en varias capas o niveles del sistema para que todo ciberdelincuente que logre infiltrar una capa de seguridad se tope con otras capas protectoras suplementarias.

Mínimo privilegio. Limitación de los permisos de casa usuario, de modo que cada uno tenga exclusivamente los apropiados para efectuar su tarea profesional. Es decir, cada usuario tendrá acceso solo a los recursos y funciones que requiere para su trabajo y a nada más.

Confianza cero. Desconfianza implícita, por defecto, en la totalidad de los usuarios o dispositivos, que deben verificar su identidad para realizar puntualmente cada actividad. También recibe el nombre de zero trust, que en inglés significa literalmente ‘confianza cero’.

Archivado en: