161 días. Eso es lo que ha tardado en regresar a la actualidad el malware Emotet después de más de cinco meses sin dar señales de vida. Así lo han puesto de manifiesto los investigadores de la empresa de ciberseguridad Proofpoint, quienes han confirmado el regreso de esta amenaza.

Emotet es un malware altamente efectivo que es capaz de descargar e instalar una gama de malware adicional. De esa forma, roba información, envía correos electrónicos maliciosos y se propaga a través de redes que utilizan dispositivos infectados para lanzar ataques futuros. Las primeras versiones de Emotet tenían un módulo que se usaba para cometer fraude bancario. Por eso, durante años, fue clasificado como troyano bancario. Sin embargo, las versiones posteriores ya no cargaban el módulo. En su lugar, cargaban malware bancario de terceros. Además, carga sus módulos para spam, robo de credenciales, recolección de correo electrónico y difusión en redes locales.

“Emotet es conocido por ser un malware disruptivo y su regreso es significativo”, comenta Sherrod DeGrippo, directora de investigación y detección de amenazas en Proofpoint. “El grupo asociado a esta amenaza utiliza a menudo su infraestructura basada en métricas para evaluar el éxito y la escala de la campaña, según lo que funcione. Claro que, por el volumen inicial que hemos visto, esta no parece ser una prueba, aunque tampoco es nueva ni novedosa. Emotet ha estado inactivo durante 161 días y ha regresado como si no hubiera pasado nada. Para ello, ha utilizado similares a los anteriores, sin aprovechar eventos actuales como el COVID-19 u otros temas ligados a la pandemia”, apunta.

Nueva distribución de Emotet

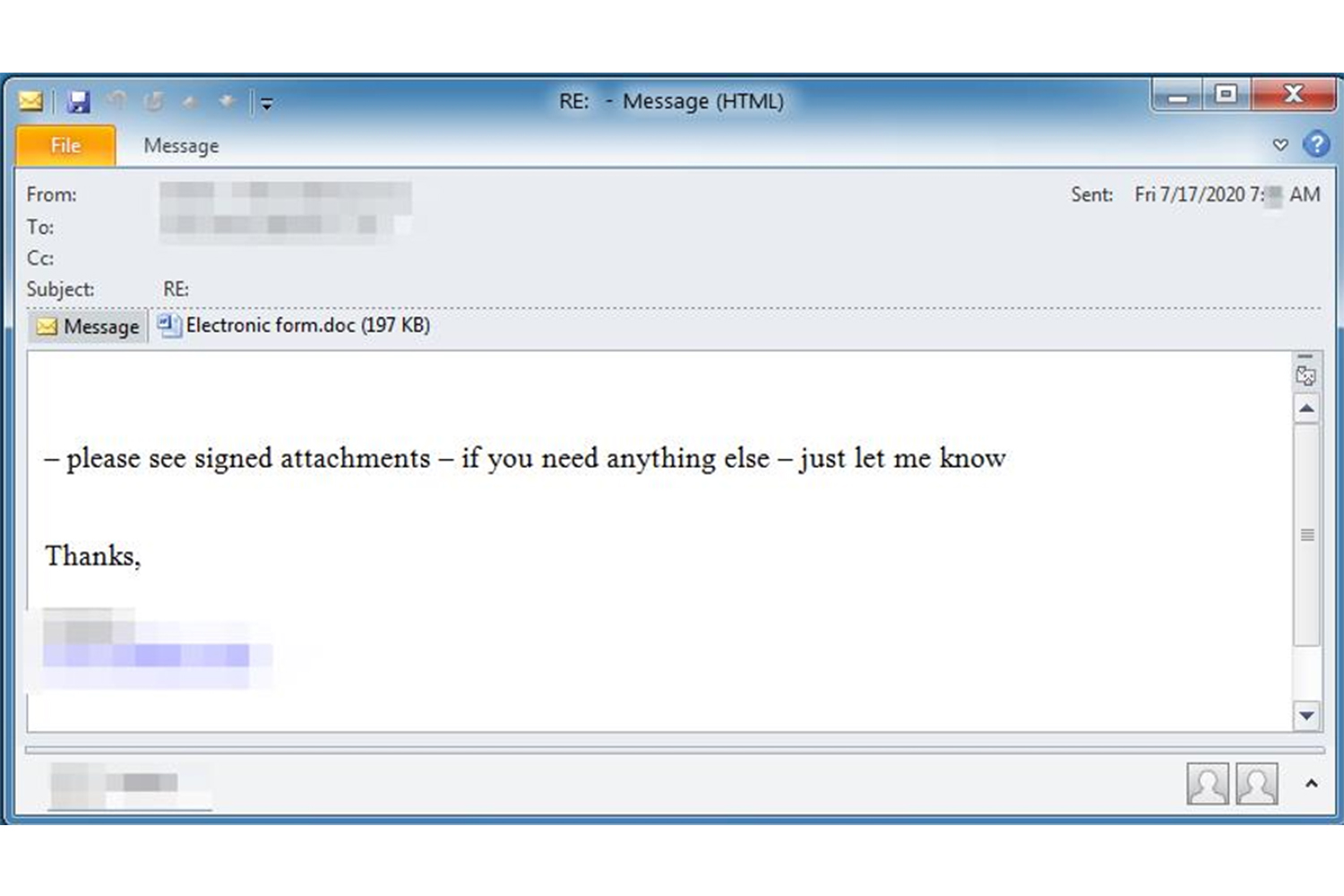

Hasta el momento, Proofpoint ha detectado la distribución el 17 de julio de casi un cuarto de millón de correos con Emotet, y el número continúa aumentando. El grupo autor de la amenaza, conocido como TA542, parece haber apuntado a múltiples verticales en Estados Unidos y Reino Unido con ganchos en inglés. Los mensajes contienen documentos adjuntos maliciosos en formato Microsoft Word o direcciones URL que enlazan con documentos de Word. Y, por lo general, estos están alojadas en hosts de WordPress comprometidos.

Al igual que en ocasiones anteriores, los ganchos utilizados en esta campaña son simples y con una personalización mínima. Además, utilizan temáticas en el asunto como “RE:” o “Número de factura”, seguidos de un número de factura falso. Habitualmente incluyen, además, el nombre de la organización a la que se dirige el correo.

Por todo ello, según DeGrippo, “es importante que los equipos de seguridad continúen protegiendo su canal de correo electrónico. Además, deben formar a los usuarios sobre los mayores riesgos asociados con los archivos adjuntos potencialmente maliciosos para protegerse contra esta forma de ataque. Nuestro equipo de investigación continuará monitorizando a este actor y evaluando cómo cambia Emotet sus acciones como resultado de su reciente resurgimiento”, concluye.

Archivado en: