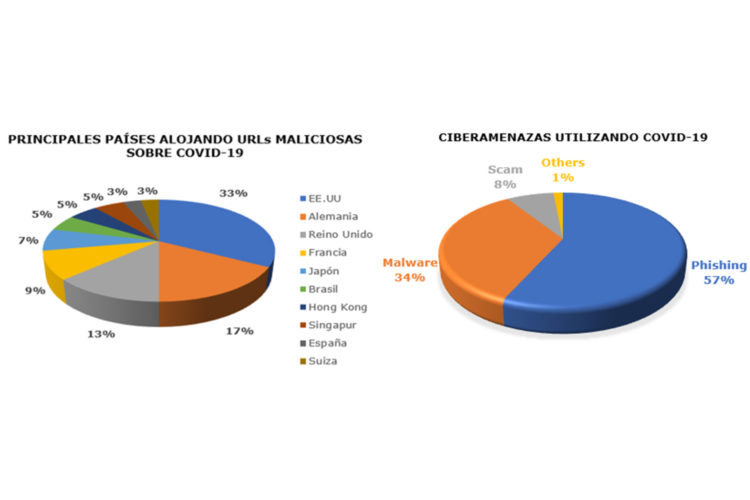

El equipo de Inteligencia de Ciberamenazas de GMV ha alertado sobre el incremento de las campañas de phishing, en especial las relacionadas con el coronavirus. De hecho, el 57% de las ciberamenazas que se han valido del COVID-19 para atacar corresponden al phishing. Le sigue el malware con el 34%. En palabras de Juan Ramón Gutiérrez, responsable de Inteligencia de Amenazas de la compañía, “el phishing está siendo el modo de ataque más frecuente. Y sobre todo se localiza en correos electrónicos, mensajes SMS o WhatsApp”.

Ello, según el directivo, responde a un objetivo principal: “El robo de datos de pacientes o personal sanitario”. Esto es así, a juicio del directivo, porque “el sistema sanitario español resulta muy atractivo para los ciberdelincuentes”. No en vano, cuenta con una gran cantidad de información relacionada con la salud de las personas.

Además, para conseguirlos, los cibercriminales se están valiendo de técnicas específicas. “Entre el 60% y el 70% de las amenazas tienen como vector de entrada la ingeniería social. Aprovechan la debilidad humana, apelando a la necesidad de información, la curiosidad, el temor o el altruismo respecto al COVID-19”, añade Gutiérrez.

Campañas de phishing relacionadas con el coronavirus

En este sentido, el equipo de Inteligencia de Ciberamenazas de GMV ha detectado varias campañas de phishing activas. Entre ellas, una de suplantación de hospitales. Mediante correos maliciosos se advierte fraudulentamente al usuario de que un amigo o familiar ha dado positivo por el virus del COVID-19, y se le insta a imprimir un archivo adjunto y llevarlo al centro sanitario más cercano. Esta entidad también ha detectado otras en las que se suplanta al Ministerio de Trabajo o a empresas de teleconferencia para obtener credenciales.

Ciberseguridad en el sistema sanitario español

Por otro lado, los expertos de GMV también han analizado el estado de la ciberseguridad en el sistema sanitario español. A partir de ahí han llegado a varias conclusiones:

- La obsolescencia de equipos del parque tecnológico deja puertas abiertas a amenazas que explotan vulnerabilidades fruto de la falta de soporte

- El diseño actual de las redes sanitarias no está adaptado al nuevo escenario que incorpora las TICs en la operación. De esta forma los activos críticos son puertas abiertas a los cibercriminales.

- La coexistencia en determinados centros de redes de acceso público (WiFi), con equipos particulares del personal sanitario. Eso hace que existan puntos de unión indirectos mediante los cuales los cibercriminales pueden obtener datos para sus fines ilícitos.

- Existe la posibilidad de que los ciberdelincuentes penetren a través de cualquiera de los nodos de la red sanitaria con malware capaz de interrumpir total o parcialmente la normal actividad de un centro.

Recomendaciones

Por todo ello, estos expertos insisten, para que evitar estas situaciones, en centrarse en la prevención y no solo en la detección. Para ello proponen desde el punto de vista corporativo:

- Reforzar medidas de ciberprotección enfocadas al teletrabajo como VPNs seguras o filtrado web.

- Asegurar la gestión de parches y actualizaciones.

- Monitorizar vulnerabilidades propias y de servicios de terceros.

- Implementar la autenticación multifactor mediante SMS, Google Authenticator o cualquier otro método.

Y en el ámbito particular, recomiendan extremar la prudencia cuando se reciben correos electrónicos o mensajes SMS o WhatsApp de destinatarios desconocidos. Además, instalar aplicaciones en el ordenador o apps en los dispositivos móviles que sean oficiales y que provengan de una fuente reconocida. Y finalmente, mantener el ordenador y los dispositivos móviles actualizados.

Archivado en: