Las continuas mejoras de las conexiones inalámbricas, la rápida evolución tecnológica y la posibilidad de adquirir terminales de alto rendimiento a un coste asequible han provocado que los móviles se conviertan en la herramienta preferida por las personas para sus comunicaciones diarias.

De acuerdo con los datos publicados en mayo por la CNMC, en España hay 53,9 millones de líneas móviles. Si a esto añadimos que los smartphone permiten enviar e-mails, almacenar grandes volúmenes de datos, utilizar aplicaciones de mensajería instantánea y redes sociales, no parece descabellado pensar que los dispositivos móviles tienen mucho que contarnos si estamos envueltos en una investigación.

Sin embargo, en nuestra relación con las grandes empresas hemos observado que, en muchos casos, no es posible acceder a este tipo de terminales debido al interés en respetar la protección de datos personales de los empleados. Otra realidad es que la priva ha traído cambios vertiginosos en las formas de trabajar y muchas empresas no estaban preparadas para ello. Cada vez es más común que los empleados utilicen sus propios ordenadores y teléfonos móviles para acceder desde casa a servidores, documentación y para comunicaciones con clientes y proveedores, sin la protección de las infraestructuras de seguridad que están implementadas en las propias instalaciones de la organización.

Por todo lo anterior, parece cada vez más necesario que las empresas avancen en el diseño de políticas internas y mecanismos de seguridad, a la vez que se implementan herramientas de gestión que verifiquen el cumplimiento de las normativas establecidas sin vulnerar la privacidad del usuario.

Muchas organizaciones ya se han visto envueltas en la necesidad de adquirir evidencias de dispositivos móviles cuando llevan a cabo una investigación de recursos humanos, fraude o fuga de datos. Es importante que los equipos responsables de llevar a cabo la investigación utilicen herramientas especializadas que garanticen la integridad de la evidencia y permitan adquirir la información del equipo sin alterar su contenido.

Metodología de extracción

Existen múltiples herramientas disponibles que cumplen la premisa anterior. En el laboratorio de Ondata International hemos trabajado con las soluciones de hardware y software de Cellebrite, MSAB, Oxygen y Hancom. Si bien cada una de ellas tiene sus fortalezas, debe tenerse en cuenta que, dependiendo de la marca, modelo, versión del sistema operativo y estado en el que se encuentre el teléfono (encendido, apagado, bloqueado, etc.), se podrán extraer unos tipos de datos u otros siguiendo alguna de las siguientes metodologías:

- Extracción lógica: es soportada por la mayoría de los dispositivos. Las extracciones lógicas se hacen a través de la API (Application Programming Interface) disponible en el dispositivo desde que este se fabrica. El software forense envía solicitudes de comando al teléfono y este envía datos desde su memoria. Los datos que se suelen adquirir con este método son: SMS, MMS, contactos, registros de llamadas o calendario.

- Extracción de sistemas de archivos: da un volumen intermedio de datos. Extrae los archivos de sistema del dispositivo, los datos del usuario, de aplicaciones y algunos archivos ocultos o protegidos. Los sistemas de archivo pueden contener información que no es visible en una extracción lógica.

- Extracción física: este método es el más invasivo. En algunos casos, para poder hacer este tipo de extracción es necesario manipular el terminal. Hace una copia bit a bit de todo el contenido de la memoria flash del equipo, incluyendo el espacio sin asignar. De este modo se puede acceder a información que haya sido borrada recientemente. Proporciona un mayor número de datos que las anteriores, aunque es el menos soportado por los dispositivos.

En Ondata International recomendamos a los clientes a los que suministramos este tipo de soluciones que, antes de proceder con una metodología de extracción u otra, establezcan políticas donde se enumeren los pasos a seguir para llevar a cabo la adquisición de evidencias de móviles. En base a nuestra experiencia, recomendamos que estos pasos vayan desde las metodologías no invasivas a invasivas, pues las primeras suelen garantizar en mayor medida la integridad de la evidencia.

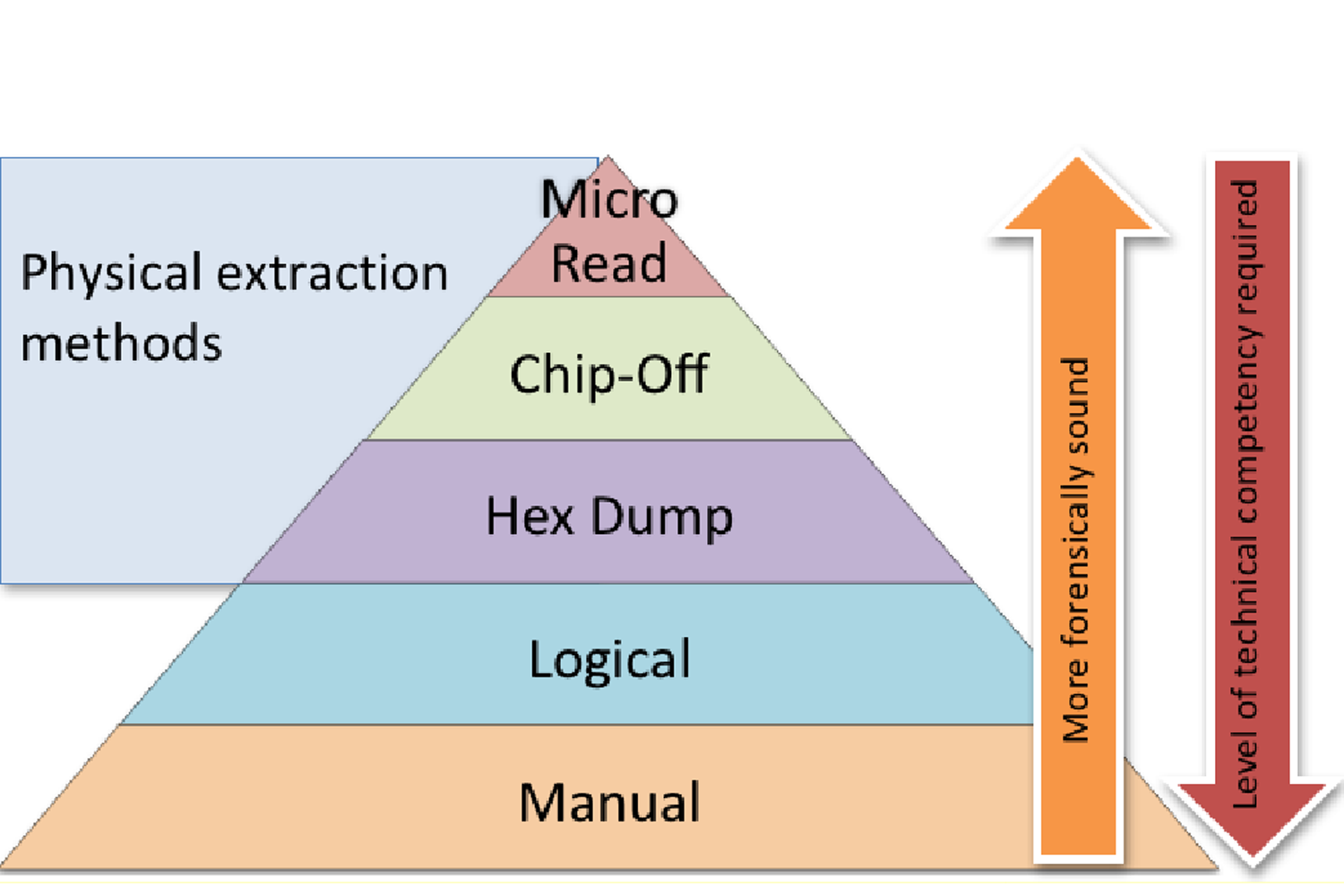

La figura que aparece en esta página clasifica las herramientas forenses de adquisición de datos móviles en función de lo invasivas que son. En la base de la pirámide están las soluciones que utilizan técnicas menos invasivas. A medida que se escala en ella, las técnicas de las herramientas y las de los investigadores son más invasivas, el nivel de formación técnica debe ser más alto y el tiempo a emplear para la adquisición es mayor.

Métodos no invasivos

- Manual: el investigador analiza el dispositivo utilizando la pantalla táctil o el teclado. La evidencia de interés es documentada fotográficamente. Para este fin existen herramientas como XRY Camera o UFED Camera. Ambas permiten tomar fotografías del contenido de la pantalla del teléfono y agregar comentarios que permitan respaldar el caso.

- Lógica: esta técnica necesita establecer algún tipo de conexión entre el dispositivo y el software forense. Puede ser a través de un cable USB, Bluetooth, infrarrojos o RJ-45. Es soportada por un gran número de soluciones como: MobilEdit, UFED 4PC Logical de Cellebrite, XRY Logical de MSAB, Oxygen Forensics Suite, MD Next de Hancom, entre otras.

- Hex Dump/JTAG: extrae todos los datos del teléfono haciendo una copia bit a bit del contenido. Este proceso requiere que el equipo se conecte a los puertos de acceso de prueba del equipo (TAP). El resultado es un archivo binario que requiere de un perfil técnico que pueda interpretarlo. Las herramientas disponibles para esta técnica son más sofisticadas. Algunas son: UFED Ultimate de Cellebrite, XRY Complete de MSAB, MD Box de Hancom, Riff Box, Moorc o Easy JTag plus.

Métodos invasivos

- Chip-off: consiste en extraer los chips de memoria del teléfono. Se utiliza un lector para acceder a la información y extraer una copia bit a bit de la memoria. El nivel de dificultad de este procedimiento es elevado, cualquier error puede ocasionar la pérdida definitiva de los datos. Algunas herramientas disponibles para esto son MD Reader de Hancom, Microscopio, Riff Box, etc.

- Micro Read: Este proceso implica interpretar los datos del chip de memoria. Se debe utilizar un microscopio de alta potencia para analizar las puertas físicas de los chips, leer las puertas binarias y convertirlas en ASCII. Un procedimiento caro y que requiere mucho tiempo (Ayers, Brothers, Jansen, 2014).

Sea cual sea la metodología o la herramienta de adquisición que se utilice, parece que la realidad es que los dispositivos móviles deben incluirse en una investigación. Su gran capacidad de almacenamiento de datos y su nivel de usabilidad hacen que estos dispositivos sean una fuente relevante evidencia. Buscar un balance entre la protección de la información y la privacidad del usuario es un reto que las organizaciones deben afrontar en el corto plazo.