En los últimos años, la seguridad de las empresas se ha visto comprometida más que nunca debido a diversos factores. Por un lado, en los últimos diez años se ha observado un incremento exponencial del número de muestras de malware en circulación. Más de 300.000 nuevas muestras al día son detectadas por los proveedores de seguridad. Una de las razones de este incremento es que existen plataformas en el mercado negro para la creación modular y venta de malware, basado en componentes que se adquieren por separado para ensamblar amenazas «a la carta», que reducen fuertemente los tiempos de desarrollo.

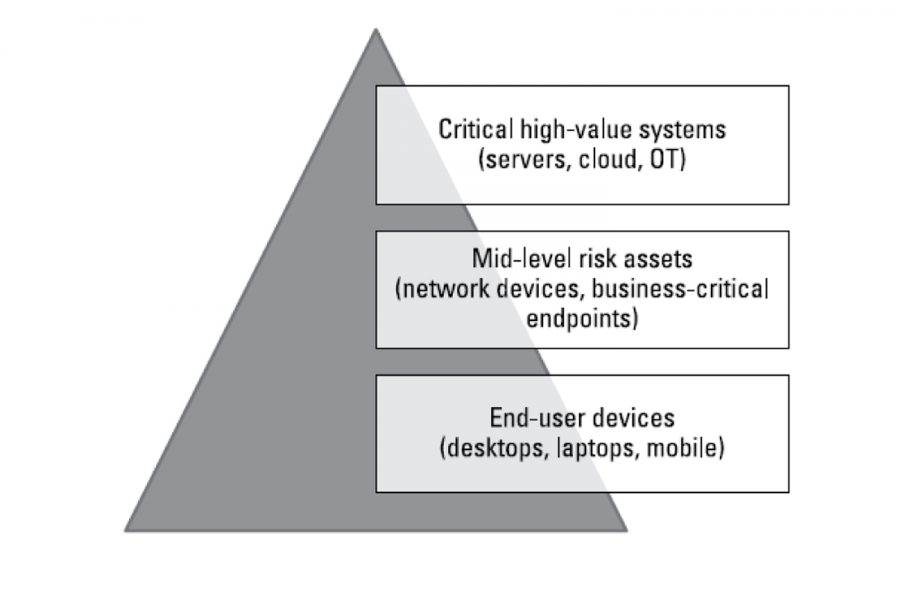

Por otro lado, la pirámide de activos informáticos se ha ensanchado en la base con respecto a los segmentos superiores, debido a la incorporación de smartphones, tablets, Internet of Things y otros dispositivos que anteriormente no eran tenidos en cuenta y que ahora están conectados a la red de la organización.

Por último, la variedad de sistemas operativos y versiones de suites de software demandadas por los usuarios complica su actualización y parcheo para evitar el aprovechamiento de los fallos de programación descubiertos y utilizados por los desarrolladores de malware para introducirse en el sistema.

Ante este panorama, los administradores de IT (Information Technology) están desbordados y demandan soluciones que hagan una gestión de seguridad integral, capaz de detener todo tipo de amenazas en modo servicio; es decir, sin requerir la intervención del administrador de seguridad de cara a detener las amenazas.

El malware de desarrollo reciente ha incrementado su sofisticación y especialización, creándose nuevos términos para diferenciarlo de las amenazas más generales que utilizan tecnología anterior, tales como las amenazas persistentes avanzadas (también conocidas como APT por su acepción inglesa), los targeted attacks (ataques específicos a blancos muy concretos que se apartan del ámbito generalista) y los managed attacks (ataques que no utilizan un desarollo de software prediseñado para actuar de manera automática, sino que requieren de una participación humana activa).

Nuevo enfoque de protección

El nuevo enfoque de protección del ‘endpoint’ se basa en la monitorización en el propio equipo de usuario o servidor de la actividad de todos los procesos ejecutados, y en la recogida de datos para su evaluación.

Las acciones monitorizadas se envían a servicios de back-end que soportan Big Data con el objetivo final de clasificar el máximo número de los programas que se ejecutan en una empresa.

Las mejores compañías consiguen ratios de clasificación de software altísimos mediante complejos sistemas de clasificación automática basados en diferentes técnicas de inteligencia artificial.

Este nuevo modelo de protección se incluye en productos que se enmarcan dentro de una nueva categoría de mercado denominada EDR (Endpoint Defense and Response), cuyas soluciones son un complemento de las soluciones de seguridad tradicionales.

Dificultades

Las soluciones de seguridad que incluyen tecnologías EDR pueden llegar a ser capaces de clasificar todos los programas que se ejecutan en un equipo, por lo cual el malware ya no es un problema. La máxima dificultad es detectar intrusiones y movimientos laterales que hacen los atacantes dentro del sistema para conseguir sus objetivos. Las amenazas futuras se van a basar cada vez más en intrusiones gestionadas de forma más o menos automática por personas, sin utilizar, en muchos casos, elementos clasificados tradicionalmente como maliciosos o incluso sin utilizar archivos que se almacenen físicamente en el equipo atacado.

Los equipos de usuario (endpoints) son manipulados por personal no experto en seguridad que, además, tiene la capacidad de introducir nuevo software a través de Internet u otros medios. Por estas dos razones, los endpoints se convierten en el principal vector de ataque en las organizaciones.

Además de proteger el endpoint, es altamente recomendable tener protección perimetral, de forma que si una linea de protección falla por cualquier motivo, la otra nos salvaguarda. La seguridad perimetral será imprescindible en aquellos equipos críticos donde no es ni siquiera una opción instalar un agente de protección.

Diferencias

Una de las grandes diferencias existentes entre las diferentes compañías de seguridad que están abordando este nuevo modelo de protección (el EDR) es la capacidad de clasificar el mayor porcentaje posible de los programas que se ejecutan en una empresa sin dar falsos positivos ni falsos negativos. Existen comparativas externas que contrastan estos parámetros de los diferentes proveedores de seguridad, pero es conveniente saber que las pruebas realizadas en muchas de estas comparativas no simulan la forma exacta de actuar de las amenazas avanzadas actuales, por lo que la mejor manera de evaluar una solución de ciberseguridad es instalarla en decenas de equipos durante al menos un mes.

Otra de las grandes diferencias es que algunas empresas de seguridad apuestan por ofrecer un servicio gestionado y otras delegan en el administrador de seguridad la capacidad de decidir si un programa es malicioso o no. Este último enfoque requiere de administradores de seguridad con un conocimiento profundo sobre el malware dado que no todos los programas se pueden clasificar de forma certera simplemente viendo las acciones realizadas por el mismo.

Otro factor crítico a evaluar es la visibilidad que la solución de seguridad ofrece en cuanto a las acciones realizadas por el malware. Es necesario conocer al detalle las acciones realizadas por él de cara a evaluar su impacto y determinar qué acciones podemos realizar para evitarlo en un futuro. Idealmente, los datos deben almacenarse hasta un año y la gestión de eventos de seguridad debe poder hacerse en tiempo real de toda la información recabada.

Además, se debe valorar si se integra con las soluciones SIEM (Security Information and Event Management) que tienen las grandes empresas para hacer análisis de seguridad en tiempo real.

Por último, es importante conocer si la empresa de seguridad ofrece soluciones tradicionales, soluciones EDR o ambas. Idealmente debemos buscar compañías que ofrezcan soluciones que integren ambos tipos, ofreciendo al cliente una herramienta completa para las amenazas. Este tipo de soluciones tienen la ventaja de que protegen ante amenazas avanzadas y desinfecta el malware, ofreciendo características adicionales como firewall, device control, etc.

En este sentido, no cabe duda de que la evolución de las protecciones de endpoint pasa por incluir un EDR. Para estar protegidos ante las nuevas amenazas ya no es suficiente con las soluciones de seguridad tradicionales, ya que ofrecen un gran rendimiento ante amenazas conocidas, pero no ante amenazas avanzadas.

Las mejores soluciones de mercado serán las que incorporen un EDR con capacidad de clasificar el mayor porcentaje posible de los programas que se ejecutan en una empresa sin dar falsos positivos ni falsos negativos.

Una vez que las empresas de seguridad sean capaces de clasificar todos los programas que se ejecutan, el reto de las compañías de seguridad será proteger ante vulnerabilidades y movimientos laterales de los atacantes dentro del sistema para conseguir sus objetivos.

Las empresas de seguridad de mayor capacidad, además de proteger ante el malware, ofrecerán soluciones para la información sensible de la empresa, ayudándolas a cumplir con las normas de protección de datos, como el nuevo Reglamento General europeo de Protección de Datos, que se aplicará a partir del 25 de mayo de 2018.

También, las compañías de seguridad más potentes añadirán capacidades de gestión relacionadas con la seguridad, como los parches tanto del sistema operativo como de aplicaciones de terceros.

Idealmente, todas estas capacidades se ofrecerán a los clientes bajo una única consola de gestión y bajo un único agente, de forma que los administradores de IT puedan hacer una gestión centralizada de todas las soluciones relacionadas con la seguridad con una única consola y un único despliegue de un agente.