En la actualidad, nos enfrentamos a un período de inestabilidad geopolítica a nivel global, y la ciberseguridad emerge como una faceta crucial en este escenario. El cibercrimen ha experimentado una notable profesionalización, consolidándose como uno de los negocios más lucrativos para las organizaciones criminales, que dedican la mayoría de su presupuesto a este tipo de actividades.

Tipos de ataque contra infraestructuras críticas

A pesar de que son muchas las actividades que los ciberdelincuentes realizan, pueden describirse con tres rasgos principales que explicamos a continuación:

1. Abordando ataques de múltiple vector. La primera característica común de la actividad de los ciberatacantes es que efectúan ataques de múltiple vector, pues han perfeccionado su arsenal de estrategias. Así, encontramos lo siguiente:

-Correo electrónico: es un vector fácilmente atacable y formó parte del 55 por ciento de los ataques en 2022.

-Endpoints: es el punto de interacción con el usuario final y donde tiene lugar el comienzo de un ataque. Estos ya no se encuentran amparados por el perímetro tradicional, debajo del firewall corporativo. Ahora, los usuarios se conectan desde sus endpoints, en cualquier parte del mundo, accediendo a servicios cloud y utilizando sus credenciales corporativas. Resulta crítico que este nuevo perímetro sea supervisado.

-Entornos cloud: ya sean entornos públicos, privados o híbridos son susceptibles de ser tanto el paciente cero de una infección como el objetivo final de la misma.

-Redes de comunicación: interconectan todos los dispositivos de nuestra infraestructura y, por tanto, se emplean por los atacantes para moverse lateralmente. Un ejemplo claro lo encontramos en los entornos industriales e infraestructuras críticas (OT): tradicionalmente, estos entornos que estaban aislados y eran ajenos a las actividades del cibercrimen, están cada vez más interconectados con el mundo IT e incluso Internet.

Esto brinda importantes ventajas operativas, pero entraña riesgos y les convierte en un objetivo muy atractivo para los ciberdelincuentes. Si le añadimos que dichos entornos cuentan con sistemas operativos y aplicaciones obsoletas, fuera del soporte del fabricante y con múltiples vulnerabilidades, obtenemos la receta perfecta para un incidente serio de seguridad. No en vano, observamos en 2022-2023, a grupos de ciberdelincuentes especializados en ataques a infraestructuras críticas (por ejemplo, Earth Preta) que buscan impactar en infraestructuras esenciales asociados a Estados. Trend Micro registró en 2022 un incremento del 11,4 por ciento de ataques asociados a entornos OT/IoT.

–Otro de los vectores son las nuevas tecnologías: la expansión de redes privadas 5G o el vehículo conectado abren nuevas fronteras para posibles incidentes de seguridad nunca antes observados.

El correo electrónico formó parte del 55% de los ciberataques que se produjeron en 2022

2. Diversificación de técnicas y tácticas de ataque. En el cambiante mundo de la ciberseguridad, los actores maliciosos han perfeccionado sus métodos, adoptando estrategias cada vez más sofisticadas y adaptativas. Esta diversificación de técnicas y tácticas de ataque ha llevado a una serie de prácticas avanzadas que destacan la complejidad del panorama actual.

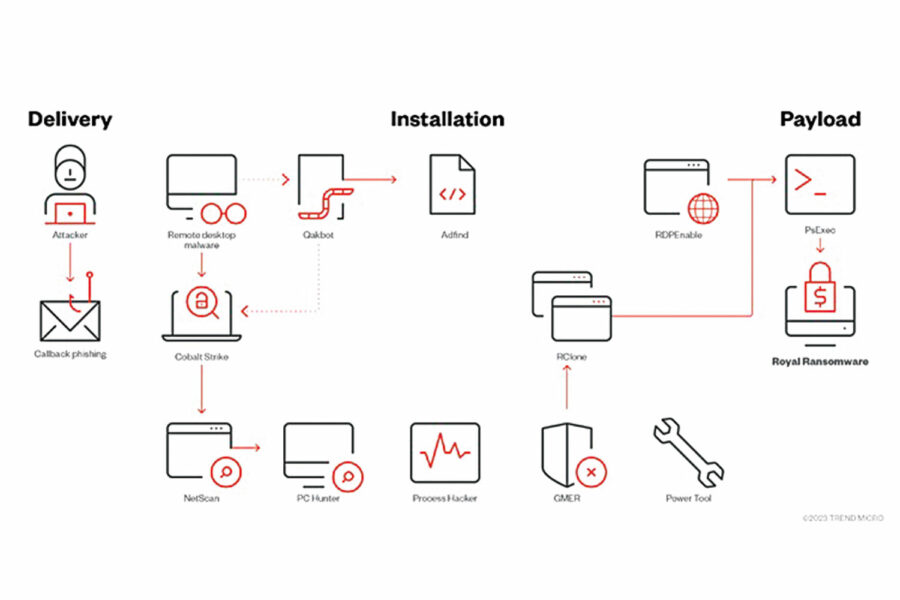

En este sentido, conviene señalar que ahora elaboran malware construido a medida de la empresa que están atacando, aprovechando sus puntos débiles. Igualmente, aprovechan vulnerabilidades existentes en sistemas operativos y aplicaciones que no han sido convenientemente actualizadas, tales como Log4shell o ZeroLogon, y utilizan técnicas del tipo «Living off the land» que se aprovechan de software legítimo existente en los sistemas atacados, como es el caso de Adfind, PSEXEC, entre otros.

La primera característica común de la actividad de los ciberatacantes es que efectúan ataques de múltiple vector

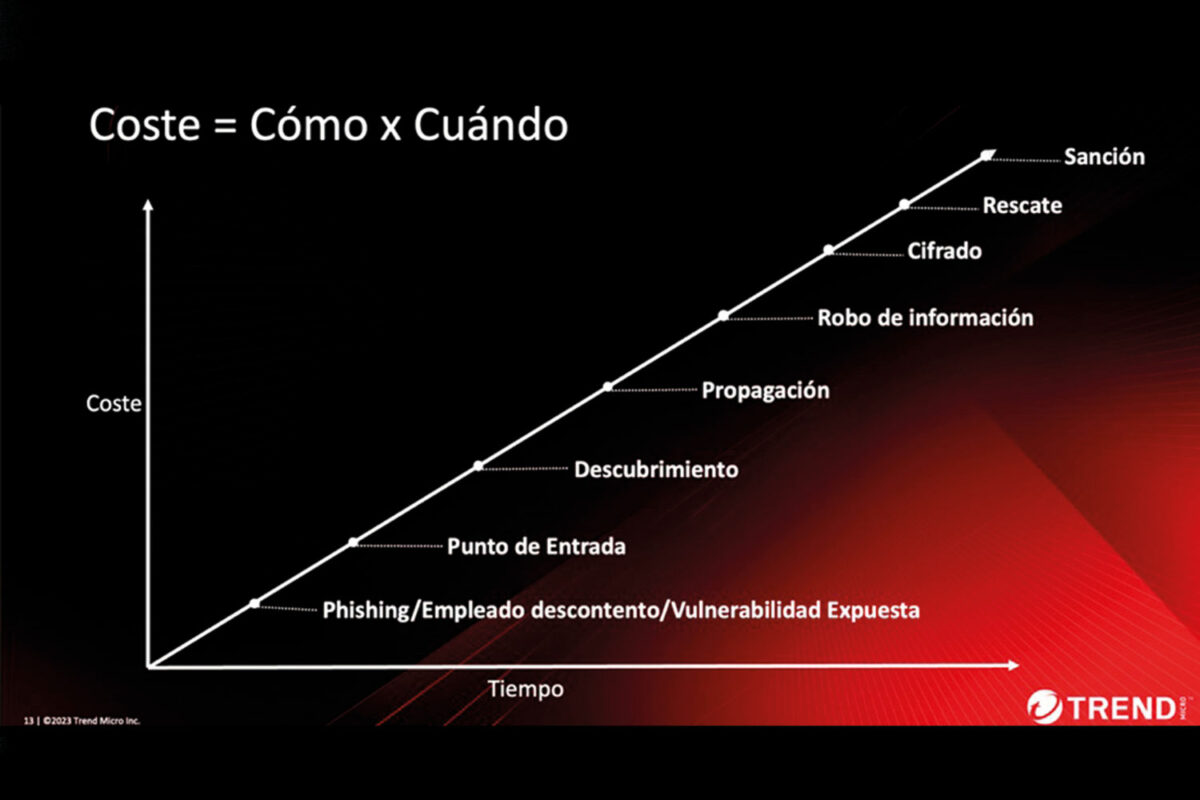

3. Ataques dirigidos, persistentes y elaborados a medida: desentrañando la cuádruple extorsión. Actualmente, los ataques evolucionan hacia un nivel de sofisticación que exige una revisión detallada de las estrategias de defensa. En este contexto, el analista independiente Forrester, en su modelo Zero Trust, establece entre otras premisas la necesidad de asumir la brecha. Es decir, que debemos asumir que, a pesar de los controles de seguridad implementados, si un atacante quiere penetrar nuestras barreras de defensa, lo va a conseguir.

Para ello seleccionan cuidadosamente a sus objetivos en base a criterios de negocio (beneficio potencial, facilidad de ataque…) para, posteriormente, investigar los objetivos: personas relevantes dentro de la organización u objetivo del ataque. Finalmente, les atacan empleando lo que denominamos la cuádruple extorsión:

- Cifrado de archivos en servidores de ficheros y puestos de trabajo.

- Robo de información confidencial y publicación en la Dark Web de manera progresiva.

- Ataques de denegación de servicio a servicios críticos.

- Ataques a la cadena de suministro (proveedores, clientes, partners) para atacar a la reputación de la empresa.

Esto deriva en la solicitud de un cuantioso rescate a cambio de detener sus actividades en la organización afectada.

¡Sigue leyendo!

Aquí te hemos mostrado tan solo una parte de este contenido.

¿Quieres leer el artículo completo?