Para una defensa eficiente frente a un ciberataque, la facultad de analizar y obtener información relevante para la toma de decisiones resulta fundamental. Y este es, precisamente, el papel de la ciberinteligencia: mejorar las capacidades de detección y respuesta, a través de la vigilancia y la investigación, utilizando las herramientas y, sobre todo, las personas adecuadas. Pero todas estas medidas no serían suficientes sin la posibilidad de compartir información entre las distintas organizaciones, generando confianza mutua y utilizando herramientas comunes que mejoren el conocimiento de las amenazas y de los ataques.

La sofisticación creciente de los ataques registrados es un hecho palpable que, sin lugar a dudas, nos obliga a replantearnos el quién y el cómo de la ciberseguridad en nuestras organizaciones. La complejidad de las técnicas usadas y el nivel de conocimientos técnicos de ciertos atacantes, la disponibilidad de nuevas o renovadas herramientas (incluyendo la prestación de servicios delictivos on demand) y la pulcritud en la perpetración de tales acciones constituyen una preocupación creciente.

La voz «ciberinteligencia» aparece de forma recurrente en todos los debates de seguridad y es una oferta constante en relación con los servicios de ciberseguridad ofrecidos por las principales empresas. Sin embargo, su significado no está consensuado y en numerosas ocasiones es demasiado ambiguo. A veces, el término sirve para denominar las conclusiones extraídas de un análisis forense complementado con el correspondiente análisis de ingeniería inversa; en otras, la generación de información con el objetivo de mejorar la detección o las medidas de seguridad implantadas en la organización; o también para confundirla con una actividad de exploración y análisis de fuentes abiertas.

Desde el Centro Criptológico Nacional (CCN) creemos que esta actividad es más compleja y coincidimos con la definición del profesor Manuel Torres Soriano que considera la ciberinteligencia como la actividad analítica cuyo propósito es proporcionar información relevante para apoyar el proceso de toma de decisiones en cuestiones relativas al ciberespacio. Destacando, además, una doble vertiente:

- Táctica. Que permite a los responsables de seguridad mejorar sus capacidades de detección y respuesta.

- Estratégica. Que facilite la toma de decisiones a los responsables de una organización, con un vocabulario menos especializado y más asequible para aquellos que no son técnicos.

Por ello, el ciclo de inteligencia tradicional (dirección-obtención-elaboración-difusión), cuya figura se adjunta en la siguiente página, mantiene su validez respetando las características propias del ciberespacio: rapidez en la elaboración (por el corto espacio de tiempo en el que esta información es válida) y un mayor peso de las fuentes técnicas (aunque la obtención de fuentes humanas sigue teniendo un valor trascendental).

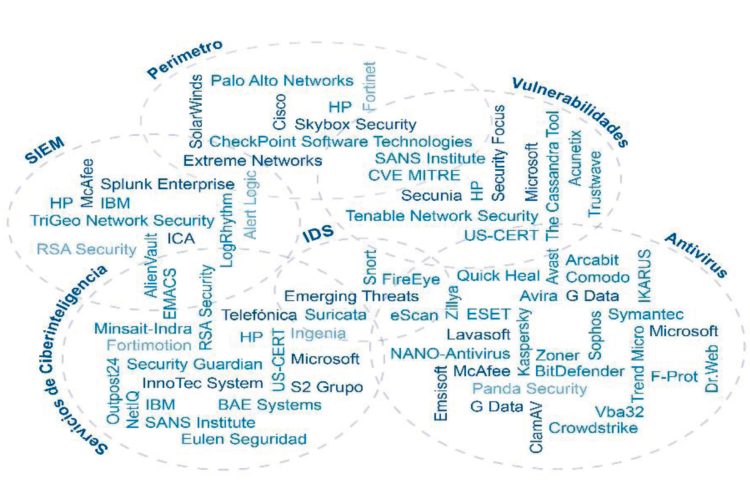

Así pues, para la generación de esta ciberinteligencia son necesarias herramientas que permitan la recolección y almacenamiento de grandes volúmenes de datos de los diferentes dispositivos de la Red y su correlación avanzada, basadas en reglas o en anomalías para la detección de amenazas. Después de este primer filtro, y detectadas las primeras evidencias de una amenaza, son necesarias otras herramientas que permitan la identificación de estructuras de mando y control y puedan facilitar la detección de nuevas víctimas, las capacidades del atacante o sus procedimientos. Este proceso iterativo sobre muchas víctimas permitirá determinar las Tácticas, Técnicas y Procedimientos (TTP) del atacante y, lo que es más importante, su motivación.

Así el ciclo de inteligencia adaptado a la ciberseguridad mediante el modelo de diamante permite resolver los cuatro aspectos básicos de la ciberinteligencia:

- Identificación de la víctima, determinando su fortaleza para resistir cualquier ataque, sus capacidades de detección, las vulnerabilidades que han permitido el despliegue del atacante o las medidas de seguridad implantadas.

- Las capacidades técnicas del atacante, intentando conocer los vectores de infección utilizados (propios o adquiridos a un tercero), las vulnerabilidades utilizadas (conocidas o no por el fabricante), la capacidad de despliegue por la red atacada, las herramientas utilizadas en estos movimientos y su capacidad de ocultación y persistencia.

- Las infraestructuras utilizadas, así como los protocolos empleados para la comunicación con los implantes desplegados sobre la red objetivo. Determinar si estas son propias o alquiladas, los avatares utilizados en su adquisición y mantenimiento, así como el objetivo último de utilización de las mismas.

- Identificación final del atacante, para catalogar el tipo de agente que lo realiza (Estado, crimen organizado, ciberactivistas, actores internos, empresas competidoras…), su capacidad de selección del objetivo (ataque dirigido o de oportunidad), su motivación, su capacidad técnica y, finalmente, sus capacidades técnicas y operativas.

En este análisis con el modelo de diamante, la relación vertical (socio-económica) entre víctima y atacante permite alcanzar conclusiones estratégicas (y llegar a la identificación del actor); mientras que la relación horizontal (técnica) posibilita la mejora de la capacidad de detección y respuesta de la parte defensiva.

El momento de identificación de un ataque (tiempo entre infección y detección) da una indicación del nivel de madurez de las defensas y de la capacidad de vigilancia de la organización. Es un tiempo determinante para que el defensor pueda tener una cierta libertad de acción sobre el atacante o, por el contrario, esté sometido a los acontecimientos y su actividad defensiva sea completamente reactiva. Para alcanzar este nivel de madurez es necesario disponer de capacidad de recolección masiva de información de la Red, automatización de sus procedimientos de detección, herramientas de análisis de muestras, fuentes de inteligencia externas y mandato para actuar sobre la red víctima.

¡Sigue Leyendo!

Aquí te hemos mostrado tan solo una parte de este contenido.

¿Quieres leer el contenido completo?