Actualmente, disponer de un sistema en cloud, o utilizar profesionalmente lo que se conoce como computación en la nube, es tan habitual como leer el periódico online o relacionarse a través de redes sociales. Hace años que el cloud llegó para quedarse, y el hecho de que grandes compañías como Amazon, Google o Microsoft tengan sus propios entornos así lo demuestra.

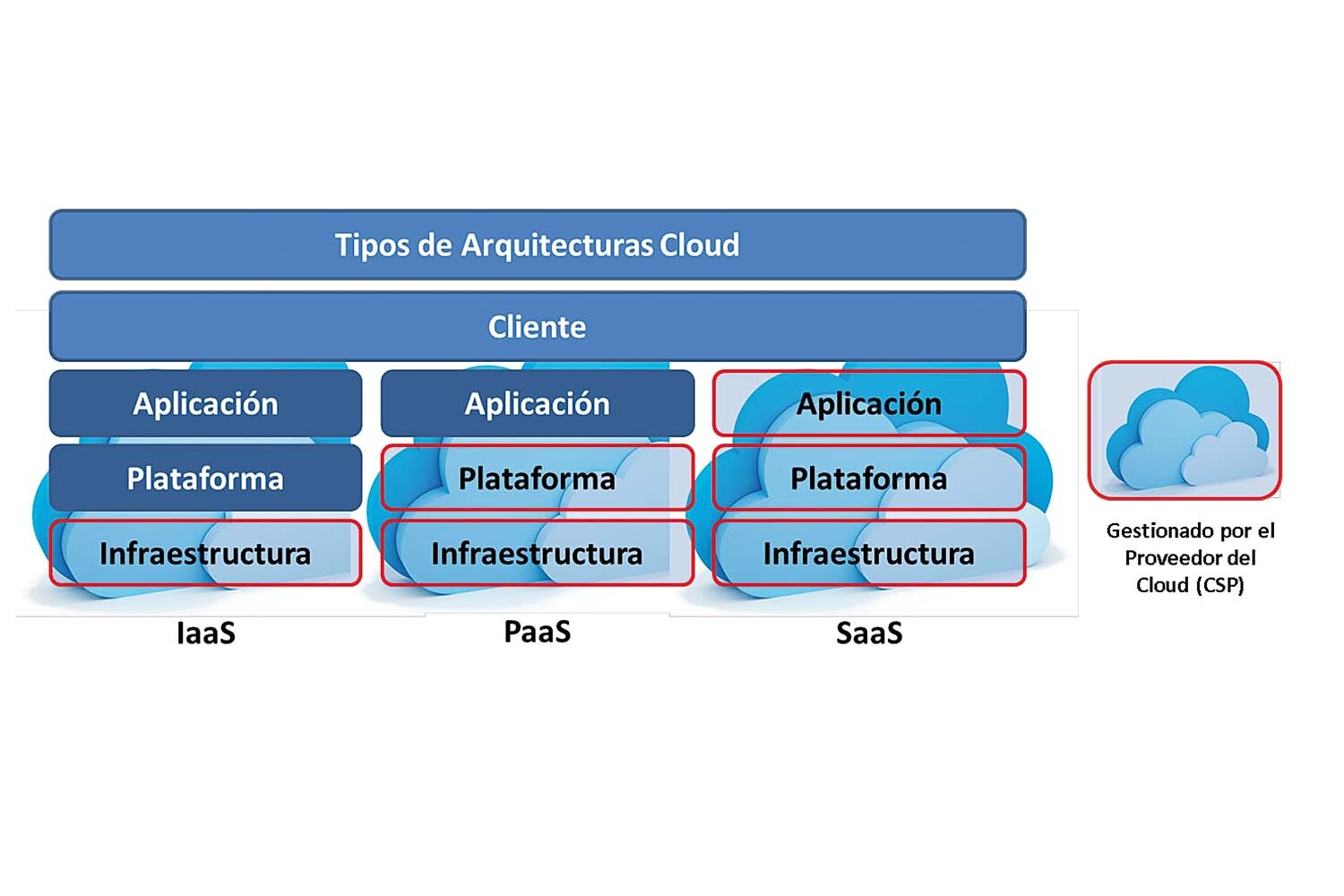

Conceptos como SaaS, PaaS, IaaS, on-site/on-premise, nube pública, nube privada, híbrida, etcétera, son ya parte de la jerga informática habitual, incluso en entornos de usuarios no especialistas. Aunque su despliegue es tan masivo que en ocasiones se prima la funcionalidad por encima de todo, es necesario no perder de vista que toda nueva tecnología entraña riesgos y que una relajación en exceso implica convertirse en víctima de un incidente de seguridad. Nadie está exento y, al tratarse de sistemas en la nube, a priori accesibles desde Internet directamente, el nivel de exposición es mayor; con lo que una inadecuada configuración deja nuestra nueva plataforma abierta a cualquier posible atacante.

Una vez que se sufre un ataque y se consigue contenerlo, toca volver a la normalidad e investigar qué es lo que ha sucedido para aprender y no volver a cometer los mismos errores. Durante el proceso de respuesta al incidente de seguridad, lo primordial es volver a la normalidad, restaurar los sistemas; por eso es complicado preservar los datos pensando en una investigación forense posterior. Dificultad que se acentúa si se tiene en cuenta la volatilidad de los datos y los inconvenientes que presenta analizar algo sobre sistemas en cloud que no son directamente propios y que tampoco se tiene claro dónde están, no se pueden ver, no se pueden tocar…

Inconvenientes

Algunos de los inconvenientes más destacables que obligan a una evolución de lo que hasta ahora se entiende como informática forense tradicional son:

1. No se tiene el control sobre el hardware y los entornos en ejecución que almacenan los datos corporativos de nuestra empresa en el cloud, no hay acceso a la infraestructura física. Se necesita la colaboración de un tercero, el CSP (Cloud Service Provider), para realizar determinadas tareas fundamentales en un análisis forense (solicitud de permisos y autorizaciones, ejecución de comandos concretos, etc.), y si no están especificadas a nivel contractual podemos obtener una negativa rotunda a facilitar según qué evidencias.

2. Cómo se garantiza la cadena de custodia, que es tan importante en un incidente de seguridad que incluso puede derivar en acciones penales. Antes, se clonaba el disco duro en cuestión y se depositaba el original en un notario, y ya era problema suyo; pero ¿ahora qué?

3. La legislación entre países es distinta, ya no en lo referente al código penal sino incluso en lo que se refiere a la protección de datos. Normalmente, los sistemas en cloud no suelen estar en tu mismo país. ¿Quién es el «propietario legal» de los sistemas? ¿Y de los datos? ¿La empresa prestadora del servicio (CSP)? ¿La compañía que explota y utiliza los sistemas en cloud que tiene contratados?

4. Dificultad a la hora de utilizar las herramientas tradicionales en este tipo de investigaciones que requieren de su adaptación a un entorno en cloud. ¿Qué hago con la clonadora de discos? ¿Y con el maletín tan chulo que había adquirido con un montón de cables e interfaces diferentes?

5. Complicaciones a la hora de acceder a los archivos de LOG y, en general, para obtener pruebas forenses ya que los sistemas están distribuidos y/o son virtuales. Las posibles evidencias, por lo tanto, están dispersas y, en el peor de los casos, compartidas con otras compañías que también utilizan esos mismos sistemas en el cloud o, incluso, en diferentes países.

6. Distintos proveedores con múltiples formas de proceder y entender el cloud, por ejemplo: AWS, Amazon EC2 o Amazon S3 en el caso de Amazon pero GCP, Google Compute Engine o Google Cloud Storage para Google y Azure, Azure Virtual Machines o Blob Storage en el cloud de Microsoft, respectivamente.

7. Dificultad para recuperar datos borrados. Lo que es fundamental en un análisis forense tradicional, en el cloud se convierte en una tarea ardua y complicada dada la volatilidad y movilidad de los datos y la gran cantidad de información involucrada.

Forense en ‘cloud’

Aun así, siempre con paciencia, habiendo tramitado los permisos y autorizaciones necesarias y disponiendo de la ayuda indispensable del CSP, realizar un análisis forense en un cloud público es posible y necesario. Las fases son las mismas que un análisis forense típico. No obstante, sobre todo durante las primeras etapas de análisis y adquisición/recolección de datos es preciso adaptar las tareas a realizar: demasiada elasticidad, ubicuidad, abstracción, volatilidad y compartición de recursos.

Siempre con paciencia, habiendo tramitado los permisos y autorizaciones necesarias y disponiendo de la ayuda indispensable del CSP, realizar un análisis forense en un ‘cloud’ es posible y necesario

Lo primero es identificar el modelo de servicio utilizado y el tipo de nube. Es decir, si es un cloud público, privado o híbrido. No es lo mismo plantear un análisis forense en entornos IaaS, PaaS o SaaS que en un cloud. A medida que aumenta el nivel de abstracción modelo Saas (sobre todo donde el CSP lo gestiona todo, aplicaciones, plataforma e infraestructuras), las posibilidades de realizar un análisis eficiente se reducen, porque interactuar con la infraestructura existente es cada vez más complicado. También es importante tener identificado el proveedor de cloud (CSP) porque se aborda de distinta manera el análisis a ejecutar si se está en Azure, GCP, etc.

A continuación, es necesario recopilar las evidencias y proceder a su posterior análisis. En el cloud se habla de snapshots o imágenes instantáneas y no de discos clonados. Con herramientas como AccessData FTK o el conocido EnCase es posible recuperar datos volátiles y no volátiles. La desventaja es que resulta imposible validar la integridad de los datos. Es viable restaurar esos snapshots en una máquina virtual local y proceder a su análisis para obtener información del estado de ejecución y realizar un análisis forense tradicional que permita continuar con la investigación correspondiente.

Por último, no se debe olvidar la importancia de mantener la cadena de custodia correctamente. Contar con la presencia de un fedatario público no es solo recomendable sino necesario para validar que el procedimiento utilizado es adecuado y que dispone de todas las garantías jurídicas. En un entorno donde la copia física ha desaparecido y es tan volátil, resulta de vital importancia mantener las evidencias lógicas y sus respectivas copias, estableciendo la correcta integridad de los datos mediante conceptos «HASH».