El modelo de seguridad de Zero Trust lleva tiempo acaparando el interés de responsables de ciberseguridad, expertos y medios especializados. Y no es para menos, ya que se ha convertido en el modelo de referencia que pretenden implantar la mayoría de organizaciones y del que se guían a la hora de establecer sus políticas de seguridad.

En numerosas encuestas, la mayoría de los responsables de seguridad están de acuerdo en que la protección Zero Trust contra amenazas es de suma importancia. Ya en mayo del año pasado, Joe Biden, mediante una orden ejecutiva, ordenaba a las agencias federales pasar a arquitecturas Zero Trust, lo que ratificó su efectividad e impulsó su recomendación desde más países y organizaciones.

Ideado por un analista de Forrester y habiendo evolucionado en la última década, Zero Trust parte de la premisa de que se ha difuminado la barrera entre lo que es confiable y lo que no es confiable en una red.

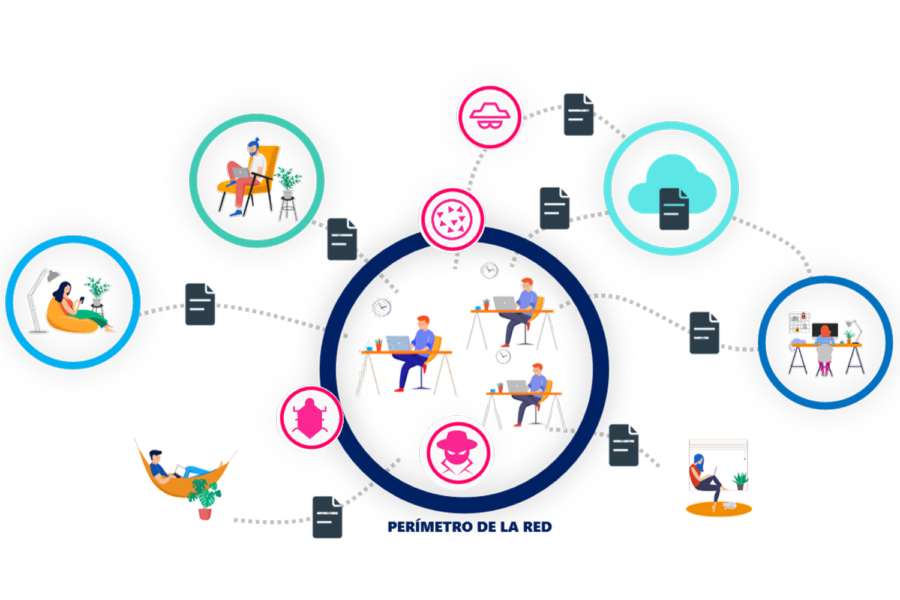

En un modelo de seguridad perimetral tradicional, todo lo que está dentro de la red interna se considera confiable y lo que está fuera no confiable. Sin embargo, nos movemos en un entorno de colaboración mucho más complejo, donde la información corporativa se encuentra dentro y fuera de la red, y no solo acceden a ella usuarios internos, sino proveedores, clientes y toda clase de colaboradores. Nos centramos en proteger las “capas”, cuando lo importante son los datos, que son más móviles que nunca.

Venimos de un modelo de seguridad con un enfoque de «confía, pero verifica» («trust, but verify»), donde una vez que se ha definido quién es confiable (por ejemplo, los usuarios internos en la red) y no confiable, todos los externos podemos permitir el acceso a los recursos de red por parte de los usuarios confiables, pero monitorizándolo. No obstante, la experiencia ha ido demostrando que se confía el acceso a los recursos de red, pero luego no se verifica o monitoriza. Se confía mucho, pero se verifica poco.

Un modelo así es necesario, ya que una buena parte de las exfiltraciones o fugas de información tienen su origen en usuarios internos de la red (empleados descontentos, negligencias, errores humanos, exempleados que se llevan consigo información, etc.).

Si hablamos de atacantes externos, estos se cuelan en la red y dedican todos sus esfuerzos a intentar pasar inadvertidos. A menudo seleccionan empresas y objetivos concretos y se toman su tiempo para acceder a lo que desean (propiedad intelectual, información financiera, datos personales, etc.) o simplemente, como el ransomware, cifrar la información para pedir luego un rescate.

Gran parte de nuestra información debe ser accedida por usuarios externos. Guardamos la información no solo dentro, sino también fuera de la red en diferentes plataformas y aplicaciones cloud.

Debemos permitir el acceso a nuestra información a usuarios internos, no solo desde dentro, sino desde fuera de la red, incluso desde sus dispositivos personales si hace falta.

Zero Trust: Modelo de «foso y castillo»

¿Por qué seguir entonces en el modelo de «foso y castillo» para proteger nuestra red, si no podemos decir que quien está dentro de la red es confiable? Es necesario olvidar la premisa de que se puede confiar en lo que está dentro y no en lo que está fuera, que lo de dentro es bueno y lo de fuera, malo.

Para ello, el modelo de Forrester incide en asegurar que los datos, equipos, sistemas, etc. son accedidos de forma segura independientemente desde dónde se haga. En adoptar la estrategia del «modelo de acceso de menor privilegio» y forzar controles de acceso estrictos. Se debe dar acceso a una persona solo los recursos que necesita para realizar su trabajo e impedir el acceso al resto.

Se debe inspeccionar la actividad no solo en el acceso a la red, sino también en el interior, intentando identificar comportamientos anómalos. Hay que inspeccionar y registrar todo

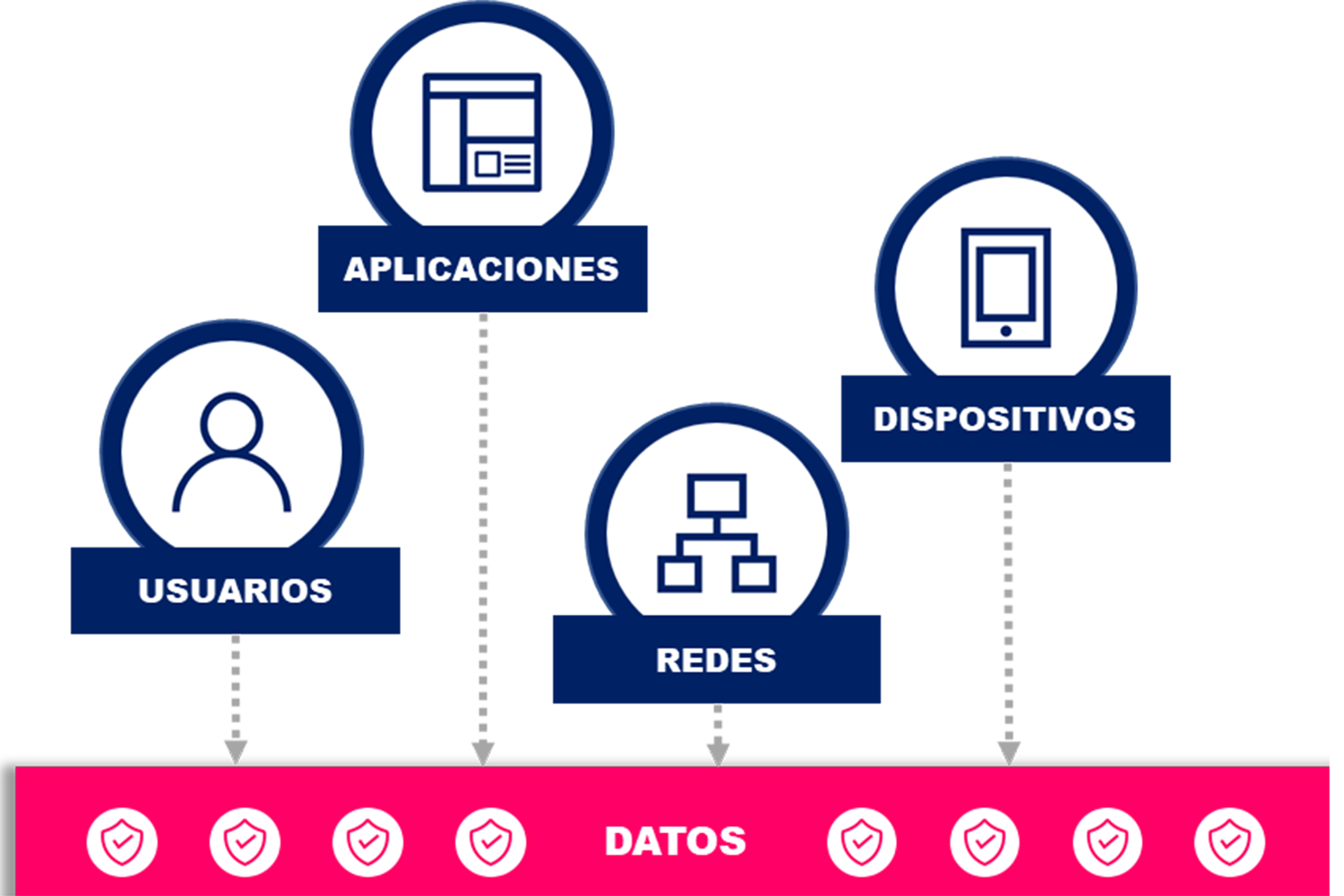

En cuanto a los datos, este es un modelo de seguridad centrado en ellos, donde la seguridad de la información está en el corazón del propio modelo. Hay que tener en cuenta que el objetivo último de la seguridad no es proteger la red, no los sistemas, ni los dispositivos; sino proteger lo más valioso, que son nuestros datos sensibles, y además hacerlo en sus tres estados. La pareja identidad/datos es el verdadero perímetro de la empresa, lo que debe ser monitorizado y controlado. La organización debe determinar quién debe acceder, a qué datos, con qué permisos y desde dónde.

Seguir el modelo de confianza cero permite implantar con seguridad nuevas iniciativas de colaboración y productividad con proveedores, clientes, etc., que son complejas en un entorno completamente «perimetralizado», donde dar acceso a determinados recursos puede suponer un problema de seguridad.

Otro beneficio a resaltar es que facilita el crecimiento basado en el conocimiento y acceso sobre los datos. En un entorno cada vez más competitivo es crítico aprender a partir de los datos recogidos; por ejemplo, de nuestros clientes o proveedores. Y, sobre todo, permite responder de forma más eficaz frente a posibles amenazas y cumplir regulaciones. Con ello se puede saber de manera rápida y eficiente dónde se ha producido una posible fuga de información, y remediarla puede suponer que el negocio no se vea afectado.

Como he explicado, en el corazón del modelo de seguridad Zero Trust están los datos, ya que es en el acceso a estos donde un atacante va a poner todos sus esfuerzos. Por eso, es prioritario optar por soluciones de seguridad perfectamente ideadas para adoptar un modelo Zero Trust sobre los datos sin fricciones y que te acompañen en el día a día de su implantación.

En un mundo donde el perímetro de seguridad de las organizaciones se ha difuminado, el enfoque Zero Trust plantea un modelo de seguridad que se adapta a la nueva realidad de las organizaciones como el nuevo modelo híbrido de trabajo, la colaboración en línea o el uso de la nube.